Tấn công từ chối dịch vụ (DDoS) và các mạng máy tính ma (Botnet) đang có xu hướng tăng nhanh trên thế giới cũng như tại Việt Nam trong vài năm trở lại đây. Điều này đang đặt ra cho các cơ quan chức năng yêu cầu cấp bách về việc đề ra các giải pháp phối hợp phòng chống botnet và DDoS tại Việt Nam. Dưới đây là một số nội dung chính trong Tham luận trình bày tại hội thảo “Ngày ATTT Việt Nam” tại Tp. HCM (tháng 11/2013) của TS. Vũ Quốc Khánh – Giám đốc Trung tâm ứng cứu khẩn cấp máy tính Việt Nam VNCERT. Tình hình ATTT và botnet tại Việt Nam Sự phát triển của Botnet Theo số liệu tổng hợp của VNCERT, trong năm 2013 các mạng botnet vẫn hoạt động rất mạnh mẽ ở Việt Nam và chúng trở nên ngày càng nguy hiểm và khó kiểm soát hơn. Cụ thể, theo thông báo của Kaspersky vào tháng 9/2013, ở Việt Nam, mạng Ramnit có 119.439 bot (con số này đưa Việt Nam trở thành quốc gia đứng số 1 thế giới – ngang bằng với Ấn Độ); Mạng StlBot, dclj (cửa hậu) có 10.651 bot (chiếm 90% của thế giới)…. Trong hai năm (2012-2013) theo dõi và ứng cứu các sự cố máy tính tại Việt Nam, VNCERT đã ghi nhận: Mạng botnet Zeus có 14.075 địa chỉ IP Việt Nam; Mạng botnet Sality, Downadup, Trafficconverter có 113.273 địa chỉ IP Việt Nam; Trong đó, mạng Sality có 20 địa chỉ IP từ các cơ quan nhà nước; mạng Downadup có 154 địa chỉ IP từ các cơ quan nhà nước. Mạng bRobot cũng đã tấn công 2.309 website và cài mã độc lên 6978 trang web. Mạng botnet razer đã tham gia tấn công một số doanh nghiệp hosting ở Việt Nam. VNCERT đã cảnh báo và hỗ trợ các cơ quan, đơn vị rà soát và bóc gỡ mã độc, nên hiện nay số lượng IP thuộc các cơ quan, tổ chức bị nhiễm mã độc hoạt động trong các mạng botnet đã giảm đi đáng kể.

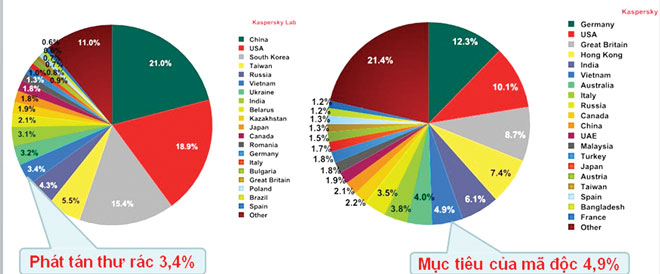

Hình 1: Số liệu về phát tán tin nhắn rác mã độc qua thư điện tử (tháng 8/2013)

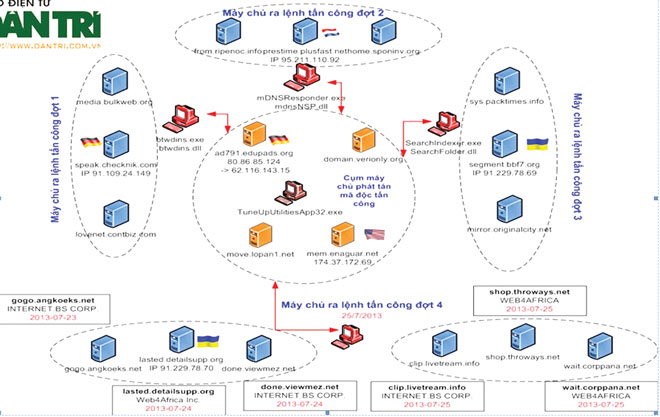

Theo số liệu tại Hình 1, các máy tính ở Việt Nam đang phát tán hơn 3,33 tỷ tin nhắn rác/ngày. Ít nhất khoảng 500 nghìn đến 1 triệu máy tính đang bị lây nhiễm mã độc nằm trong các mạng botnet. Chu kỳ sống của một mạng botnet Nắm được chu kỳ hoạt động của mạng botnet để chúng ta có thể dễ dàng đối phó với chúng khi bị tấn công. Thông thường một mạng botnet có các giai đoạn như sau: Giai đoạn 1 – thụ thai: Hình thành động cơ xây dựng mạng botnet, kiến trúc thiết kế và cách thức xây dựng mạng botnet. Giai đoạn 2 – tuyển dụng: Lây nhiễm và phát tán mã độc để xây dựng mạng botnet. Giai đoạn 3 – tương tác: tương tác giữa máy chủ và botnet, giữa botnet với các máy chủ phân giải và máy chủ khác để tìm kiếm thông tin. Giai đoạn 4 – tiếp thị: Tìm kiếm khách hàng để bán dịch vụ tấn công, trong đó lợi ích kinh tế là một trong những mục tiêu hàng đầu. Giai đoạn 5 – tấn công: thực hiện các cuộc tấn công như DDoS, Spam, Phising, Click Fraund. Tháng 6-7/2013, 3 tờ báo điện tử lớn tại Việt Nam đã bị tấn công DDoS, làm ngưng trệ hoạt động. Đây là loạt tấn công DDoS có chủ đích với quy mô lớn, được chia làm 4 đợt liên tiếp nhằm vô hiệu hóa sự ứng phó của các đối tượng bị tấn công và các cơ quan liên quan.

Hình 2: Sơ đồ tấn công vào 3 báo điện tử của Việt Nam (tháng 6/2013)

Mạng lưới gián điệp mạng APT Phương pháp tấn công mạng APT tuy đã xuất hiện từ lâu, nhưng gần đây mới được nhiều chuyên gia ATTT nhắc đến, hình thức tấn công này không chỉ nhằm mục đích phá hoại mà còn lấy trộm thông tin. Chúng sử dụng kết hợp nhiều kỹ thuật để tránh sự phát hiện của hệ thống bảo vệ mạng nhằm duy trì sự tồn tại càng lâu càng tốt. Các bước tấn công của chúng như sau: – Phát tán: Mã độc được phát tán thông qua file đính kèm gửi vào hộp thư điện tử hoặc thông qua các đường link giả mạo gửi đến hộp thư điện tử. – Cài đặt RAT (Remove Access Trojan): mã độc xâm nhập vào máy khi người dùng chạy các file đính kèm thư điện tử hoặc người dùng sử dụng các đường link độc hại và cài mã độc. – Kiểm soát RAT: các mã độc RAT này được kết nối với các máy chủ điều khiển để nhận lệnh tấn công đánh cắp dữ liệu. – Thu thập thông tin: sử dụng các máy đã bị nhiễm mã độc làm bàn đạp dò quét mạng nội bộ và tiếp tục lây nhiễm. Quá trình tấn công APT có thể diễn ra âm thầm trong một thời gian dài (có thể trong vài năm) mà đối tượng bị tấn công không hay biết, điều này là đặc biệt nguy hiểm, bởi dữ liệu quan trọng của người dùng có thể bị lấy cắp bất cứ lúc nào và họ cũng không biết dữ liệu đã bị mất. Bóc gỡ mã độc/botnet và phòng chống tấn công DDoS Giải pháp phát hiện và bóc gỡ botnet Hiện nay, ở Việt Nam chỉ có thể phát hiện và cảnh báo botnet dựa trên các báo cáo nhận được trong giai đoạn 4, 5 (trong chu kỳ một mạng botnet) từ các tổ chức và nạn nhân bị tấn công. Giải pháp này tuy có ưu điểm là chưa cần đầu tư lớn, chi phí vận hành thấp, nhưng không chủ động phát hiện được sớm và chỉ thu được thông tin khi mạng botnet bắt đầu thực hiện tấn công mới. Để làm tốt công việc bóc gỡ botnet thì các cơ quan, đơn vị cần có sự phối hợp kịp thời, phải chủ động xây dựng các giải pháp và có kế hoạch phòng chống cụ thể bao gồm: Tiến hành ngăn chặn việc hình thành mạng botnet (tác động vào giai đoạn 1); Dùng các biện pháp kỹ thuật để hạn chế sự lây lan của mạng botnet (tác động vào giai đoạn 2); Lên phương án và giải pháp kỹ thuật để theo dõi và sớm phát hiện ra các mạng botnet mới hình thành (tác động vào giai đoạn 3); Ngăn chặn việc mua bán trên thị trường mã độc, botnet hoạt động tại Việt Nam (tác động vào giai đoạn 4); Nhanh chóng phản ứng với các cuộc tấn công, thu thập thông tin về mạng botnet (tác động vào giai đoạn 5). Quy trình phòng chống tấn công DDoS VNCERT đã xây dựng quy trình phòng chống DDoS nhằm giúp các cơ quan, đơn vị ứng phó kịp thời với các dạng tấn công này. – Bước 1, khi phát hiện sự cố, các tổ chức, người dùng và ISP cần báo ngay với VNCERT (ngay cả khi sự cố có thể khắc phục được) để theo dõi tổng hợp và kịp thời ngăn chặn sự bùng phát của sự cố. – Bước 2, cơ quan điều phối kết hợp với các cơ quan chức năng, các ISP, người dùng nhằm thu thập các Log-file để tìm nguồn gốc tấn công. Sau đó, tiến hành phân tích Log-file, tìm ra các máy chủ điều khiển, phát tán mã độc và xác định cơ chế tấn công. – Bước 3, quá trình theo dõi botnet được Cơ quan điều phối phối hợp với các cơ quan chức năng theo dõi các hoạt động của các máy chủ điều khiển tấn công, máy chủ phát tán mã độc để xác định vị trí, quy mô của các bot vận tải bị điều khiển tham gia tấn công. Sau đó, lấy mẫu các bot vận tải để đánh giá, xác định khả năng nguy cơ phát triển tiềm ẩn của sự cố. Bước tiếp theo là ngăn chặn tấn công và bóc gỡ các máy chủ điều khiển ở quy mô quốc gia và quốc tế, theo dõi kết quả. Các tổ chức có nguy cơ bị tấn công phải thường xuyên theo dõi, giám sát hệ thống 24/7 để nắm bắt diễn biến và kịp thời báo cáo về cơ quan điều phối. Một số khuyến nghị về chống DDoS và định hướng triển khai Nhằm ngăn chặn hiệu quả các tấn công DDoS, VNCERT đã đưa ra những khuyến nghị sau: – Các tổ chức, đơn vị cần phải chuẩn bị sẵn các phương án, kịch bản phản ứng trong mọi tình huống diễn ra. Để làm các công việc này, cần phải xác định được yêu cầu về tính sẵn sàng của hệ thống; đánh giá năng lực chống đỡ của hệ thống; nhanh chóng phân loại DDoS ngay từ các dấu hiệu đầu tiên; xây dựng kịch bản phản ứng khi mức tấn công vượt quá năng lực hệ thống (Dừng dịch vụ, thuê dịch vụ chống DDoS, thuê thêm đường truyền…). – Chuẩn bị sẵn các đầu mối liên lạc nhận tư vấn tư VNCERT, mạng điều phối. Các tổ chức cần có biện pháp phản ứng sớm từ khi phát hiện dấu hiện ban đầu. Qua thực tế cho thấy, việc chậm chễ trong phản ứng khi có dấu hiệu tấn công của các đơn vị là một nguyên nhân chính để thời gian tấn công kéo dài. – Thông báo sự cố nhanh: Nhiều tổ chức chỉ thông báo cho cơ quan chức năng khi không tự chống đỡ được tấn công mạng. Việc này làm chậm quá trình ngăn chặn tấn công. Các cơ quan chức năng cần nhanh chóng nắm được thông tin để tìm kiếm các máy chủ điều khiển. Việc chủ động chia sẻ thông tin từ các đơn vị là yếu tố quan trọng để nhận được sự hỗ trợ sớm và đồng bộ từ các cơ quan, tổ chức liên quan. – Hành động phối hợp đồng thời: Các đơn vị điều phối, tham gia ứng cứu sự cố, đặc biệt là các ISP cần thực hiện ngăn chặn đồng loạt, trong thời gian ngắn nhất để tin tặc không đủ thời gian điều khiển mạng botnet thay đổi sang dạng mới. Trong thời gian tới, để phát huy một cách có hiệu quả các phương án phòng chống tấn công mạng, các cơ quan, đơn vị cần phải bồi dưỡng nâng cao nhận thức cho người dùng về kiến thức ATTT; tổ chức tập huấn kỹ thuật về ATTT; tổ chức hội thảo chuyên đề sâu về một số lĩnh vực trong công tác đảm bảo ATTT; tổ chức diễn tập mạng lưới (cấp quốc gia, cấp Bộ, ngành, tỉnh, thành phố); tăng cường hợp tác với các tổ chức, doanh nghiệp ATTT trong và ngoài nước; tăng cường biện pháp điều phối chống malware và botnet. Bên cạnh đó, cần có chế tài mạnh và thanh, kiểm tra việc thực thi. Với các giải pháp này được triển khai đồng bộ, chúng ta sẽ ngăn chặn hiệu quả các dạng tấn công nhằm vào hệ thống CNTT của các tổ chức, đơn vị.

Nguồn: antoanthongtin.vn