Mã độc Ransomware đã xuất hiện trên hệ điều hành MAC OS – hệ điều hành được coi là rất an toàn với các loại mã độc, mã độc được phát hiện có tên là KeRanger. KeRanger ẩn náu trong một ứng dụng khá phổ biến cho người dùng MAC OS – Ứng dụng Tranmission Bittorrent, ứng dụng này được Apple cấp phép hoạt động vì vậy mã độc có thể dễ dàng lừa người sử dụng cài đặt. Khi người dùng tải về phiên bản ứng dụng Transmission chứa phần mềm mã độc, mã độc KeRanger sẽ được cài đặt và nằm ẩn trong máy tính suốt 3 ngày, sau 3 ngày mã độc sẽ được thực thi và phá hủy các dữ liệu trên máy tính của nạn nhân. Sau khi dữ liệu của nạn nhân bị mã hóa, KeRanger sẽ tạo ra một thông báo yêu cầu người dùng phải trả tiền cho chúng nếu muốn lấy lại các dữ liệu này.

Mã độc tống tiền, hay còn gọi là Ransomware đang trở thành mối lo của mỗi người dùng máy tính văn phòng. Đây là loại mã độc cực kỳ nguy hiểm, khi chúng lây lan vào máy tính sẽ phá hủy các dữ liệu quan trọng trên máy tính của người sử dụng, mã độc sẽ yêu cầu người dùng nếu muốn lấy lại dữ liệu thì phải trả tiền cho chúng, tuy nhiên tỉ lệ thành công cũng không cao. Mã độc này đang xuất hiện ngày càng nhiều với nhiều biến thể nguy hiểm: Lây lan qua việc lừa đảo bằng tệp tin văn bản .doc; Mã hóa dữ liệu các máy trong mạng nội bộ; vượt qua các phần mềm diệt virus; mã hóa dữ liệu website…

Cách thức phá hủy dữ liệu của mã độc Ransomware KeRanger

Khi người dùng bị cài đặt phần mềm độc hại này, một tệp tin đi kèm có tên General.rtf sẽ được sao chép vào ~/Library/kernel_service và tự động thực thi. General.rtf là tệp tin mã độc KeRanger, chúng giả mạo một tệp tin tài liệu. General.rtf tạo ra 2 tệp tin ~/Library/.kernel_pid và ~/Library/.kernel_time. kernel_pid chứa ID dành cho tiến trình kernel_service đang chạy và .kernel_time chứa mốc thời gian mã độc được thực thi lần đầu tiên. KeRanger sẽ nằm yên trong thời gian 3 ngày trên máy và tự động “thức dậy” để thực hiện hành vi phá hủy dữ liệu của người dùng. Khi thực thi KeRanger sẽ kết nối đến ba máy chủ điều khiển (C&C) qua mạng ẩn danh và gửi thông tin về thiết bị nhiễm độc đến các máy chủ này. Máy chủ điều khiển mà KeRanger kết nối đến bao gồm:

- lclebb6kvohlkcml.onion.link lclebb6kvohlkcml.onion.nu2.

- bmacyzmea723xyaz.onion.link bmacyzmea723xyaz.onion.nu3.

- nejdtkok7oz5kjoc.onion.link nejdtkok7oz5kjoc.onion.nu

Sau khi kết nối được đến máy chủ điều khiển KeRanger sẽ quét toàn bộ tệp tin nằm trong thư mục /Users và /Volumes cũng như các ổ đĩa, USB được cắm ngoài vào máy tính và thực hiện hành vi phá hủy dữ liệu. Theo nghiên cứu, mã độc sẽ mã hóa sử dụng thuật toán mã hóa AES để thực hiện mã hóa dữ liệu, các tệp tin sau khi bị mã hóa sẽ có đuôi là .encrypted. Ví dụ, tệp tin test.jpg sau khi bị mã hóa sẽ trở thành test.jpg.encrypted.

Các tệp tin nào bị mã độc Ransomware phá hủy?

Rất nhiều loại tệp tin bị mã hóa, điển hình là các tệp tin quan trọng như: tệp tin tài liệu, số liệu; hình ảnh; thiết kế; âm nhạc;…. Dưới đây là danh sách các tệp tin bị phá hủy

.3dm, .3ds, .3g2, .3gp, .7z, .ab4, .accdb, .accde, .accdr, .accdt, .ach, .acr, .act, .adb, .ads, .ai, .ait, .al, .apj, .arw, .asf, .asm, .asp, .asx, .avi, .back, .backup, .bak, .bank, .bay, .bdb, .bgt, .bik, .bkf, .bkp, .blend, .bpw, .cdb, .cdf, .cdr, .cdx, .ce1, .ce2, .cer, .cfp, .cgm, .class, .cls, .cmt, .cnv, .cpi, .cpp, .cr2, .craw, .crt, .crw, .cs, .csh, .csl, .csv, .dac, .db, .db3, .dbf, .dbr, .dbs, .dc2, .dcr, .dcs, .dcx, .ddd, .ddoc, .dds, .der, .des, .design, .dgc, .djvu, .dng, .doc, .docm, .docx, .dot, .dotm, .dotx, .drf, .drw, .dtd, .dwg, .dxb, .dxf, .dxg, .ebd, .edb, .eml, .eps, .erf, .exf, .fdb, .ffd, .fff, .fh, .fhd, .fla, .flac, .flv, .fm, .fp7, .fpx, .fxg, .gdb, .gray, .grey, .grw, .gry, .hbk, .hpp, .ibd, .idx, .iif, .indd, .java, .jpe, .jpeg, .jpg, .kdbx, .kdc, .key, .laccdb, .lua, .m4v, .maf, .mam, .maq, .mar, .maw, .max, .mdb, .mdc, .mde, .mdf, .mdt, .mef, .mfw, .mmw, .mos, .mov, .mp3, .mp4, .mpg, .mpp, .mrw, .mso, .myd, .ndd, .nef, .nk2, .nrw, .ns2, .ns3, .ns4, .nsd, .nsf, .nsg, .nsh, .nwb, .nx1, .nx2, .nyf, .obj, .odb, .odc, .odf, .odg, .odm, .odp, .ods, .odt, .oil, .one, .orf, .otg, .oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pages, .pas, .pat, .pbo, .pcd, .pct, .pdb, .pdd, .pdf, .pef, .pem, .pfx, .php, .pip, .pl, .plc, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .prf, .ps, .psafe3, .psd, .pspimage, .ptx, .pub, .puz, .py, .qba, .qbb, .qbm, .qbw, .qbx, .r3d, .raf, .rar, .rat, .raw, .rdb, .rm, .rtf, .rwz, .sas7bdat, .say, .sd0, .sda, .sdf, .snp, .sql, .sr2, .srf, .srt, .srw, .st4, .st5, .st6, .st7, .st8, .stc, .std, .sti, .stw, .stx, .svg, .swf, .sxc, .sxd, .sxg, .sxi, .sxm, .sxw, .tex, .tga, .thm, .tlg, .txt, .vob, .vsd, .vsx, .vtx, .wav, .wb2, .wbk, .wdb, .wll, .wmv, .wpd, .wps, .x11, .x3f, .xla, .xlam, .xlb, .xlc, .xlk, .xll, .xlm, .xlr, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xpp, .xsn, .yuv, .zip, .tar, .tgz, .gzip, .tib, .sparsebundle

Trong các thư mục chứa dữ liệu bị mã độc KeRanger phá hủy sẽ xuất hiện một tệp tin có tên README_FOR_DECRYPT.txt chứa nội dung đe dọa của mã độc. Nội dung của tệp tin này nói về việc máy tính đã bị nhiễm mã độc và bị phá hủy các dữ liệu quan trọng, cách duy nhất mà nạn nhân có thể giải mã là thanh toán 1 Bitcoin tiền chuộc cho chúng.

Cách loại bỏ mã độc Ransomware – KeRanger

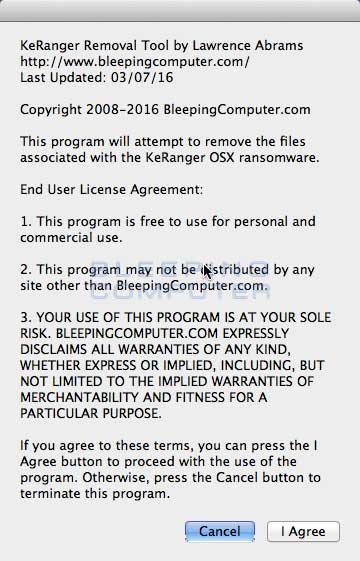

Để loại bỏ mã độc Ransomware này trên máy tính, bạn có thể tải về công cụ loại bỏ mã độc KeRagner trên trang của SecurityDaily.NET – tại đây. Công cụ này sẽ giúp cách li các tệp tin bị lây nhiễm cũng như liệt kê danh sách các tệp tin bị phá hủy đó. Tuy nhiên, công cụ này không thể giải mã tệp tin của nạn nhân, tại thời điểm hiện tại, cách duy để khôi phục dữ liệu là thông qua một bản sao lưu (nếu có) hoặc trả tiền chuộc cho kẻ tống tiền (Lưu ý: việc này cũng không thực sự đảm bảo an toàn 100%)..

Công cụ loại bỏ mã độc Ransomware – KeRanger

Sau khi tải về công cụ trên, nhấn đúp chuột để giải nén KeRanger-Removal-Tool.zip. Khởi động chương trình bằng nút I Agree và chương trình sẽ tìm kiếm các dấu vết của phần mềm Transmission độc hại để loại bỏ.

![[Cảnh báo] Mã độc Ransomware KeRanger lây lan trên MAC OS và cách loại bỏ](https://securitydaily.net/wp-content/uploads/2016/03/transmission-homepage-message.jpg)