Một chiến dịch tấn công có tên "Dev Popper" đang nhắm vào các lập trình viên thông qua các cuộc phỏng vấn tuyển dụng giả mạo. Mục đích của chiến dịch này là lừa các ứng viên cài đặt một chương trình Trojan truy cập từ xa (RAT) được viết bằng Python.

Trong quá trình "phỏng vấn", các ứng viên được yêu cầu thực hiện các yêu cầu có vẻ liên quan đến công việc, chẳng hạn như tải xuống và chạy một chương trình từ GitHub. Mục tiêu thực sự của kẻ tấn công là lừa nạn nhân tải xuống mã độc có khả năng thu thập thông tin hệ thống và cho phép truy cập từ xa vào máy tính của nạn nhân.

Theo các nhà phân tích của Securonix dựa trên các cách thức được dùng, chiến dịch này có khả năng do các nhóm tin tặc Bắc Triều Tiên thực hiện. Tuy nhiên, các bằng chứng hiện tại vẫn chưa đủ để đưa ra kết luận chính xác.

Chuỗi lây nhiễm nhiều giai đoạn

Các cuộc tấn công "Dev Popper" liên quan đến một chuỗi lây nhiễm nhiều giai đoạn dựa trên các phương thức phi kỹ thuật (social engineering), được thiết kế để đánh lừa mục tiêu thông qua một quá trình xâm nhập dần dần từng bước.

Kẻ tấn công bắt đầu tiếp cận bằng cách đóng giả làm nhà tuyển dụng đang tìm kiếm ứng viên cho vị trí phát triển phần mềm. Trong quá trình phỏng vấn, ứng viên được yêu cầu tải xuống và chạy một nhiệm vụ lập trình GitHub.

Tệp ZIP này chứa một gói NPM, vốn bao gồm tệp README.md cũng như các thư mục frontend và backend.

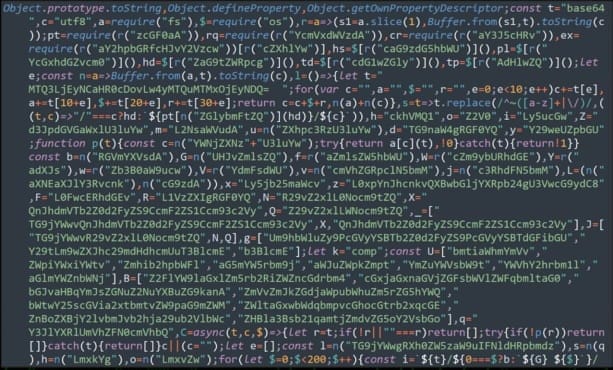

Khi ứng viên chạy gói NPM, một tệp JavaScript đã bị làm rối ("imageDetails.js") ẩn bên trong thư mục backend được kích hoạt. Nó sẽ chạy các lệnh 'curl' thông qua tiến trình Node.js để tải xuống một tệp tin nén khác ("p.zi") từ một máy chủ.

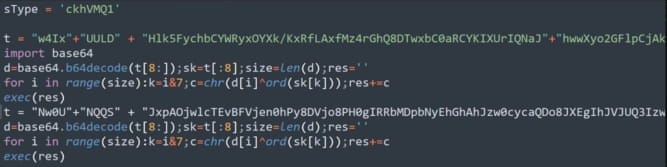

Bên trong tệp này là tải tiếp theo của mã độc: một tập lệnh Python được mã hóa ("npl") có khả năng động như một RAT (Trojan truy cập từ xa).

Ngay khi RAT chạy trên hệ thống của nạn nhân, nó sẽ thu thập và gửi thông tin hệ thống cơ bản đến máy chủ điều khiển và kiểm soát (C2), bao gồm loại hệ điều hành, tên máy và dữ liệu mạng.

Theo Securonix, RAT này có các khả năng sau:

- Kết nối liên tục để kiểm soát hệ thống không dừng.

- Sử dụng lệnh hệ thống để tìm kiếm và đánh cắp các tệp hoặc dữ liệu cụ thể.

- Thực thi lệnh từ xa để chạy các lệnh hoặc triển khai mã độc khác.

- Đánh cắp dữ liệu trực tiếp qua FTP từ các thư mục quan trọng như 'Documents' và 'Downloads.'

- Nghe lén bộ nhớ clipboard và bàn phím để theo dõi hoạt động của người dùng và có thể thu thập thông tin đăng nhập.

Mặc dù thủ phạm của vụ tấn công Dev Popper vẫn chưa được xác định, việc khai thác nhu cầu việc làm để phát tán mã độc đang rất phổ biến nên mọi người nên cảnh giác với những nguy cơ này.

Các nhà nghiên cứu lưu ý rằng phương pháp này "tận dụng lòng tin của các ứng viên vào quy trình ứng tuyển, khi mà việc từ chối yêu cầu của người phỏng vấn có thể ảnh hưởng đến cơ hội việc làm."

Tin tặc Bắc Triều Tiên thường sử dụng các "lời mời việc làm giả mạo" trong nhiều năm qua để xâm nhập vào mục tiêu của họ trên nhiều nền tảng khác nhau.

Đã có nhiều báo cáo vào năm ngoái về việc các nhóm tin tặc này sử dụng cơ hội việc làm giả để kết nối và tấn công các nhà nghiên cứu bảo mật, tổ chức truyền thông, nhà phát triển phần mềm (đặc biệt là cho các nền tảng DeFi) hoặc nhân viên của các công ty hàng không vũ trụ.

Trong một cuộc tấn công lừa đảo có chủ đích cụ thể, tin tặc đã mạo danh nhà báo để thu thập thông tin mật từ các viện nghiên cứu, trung tâm nghiên cứu và tổ chức học thuật.

Theo BleepingComputer.