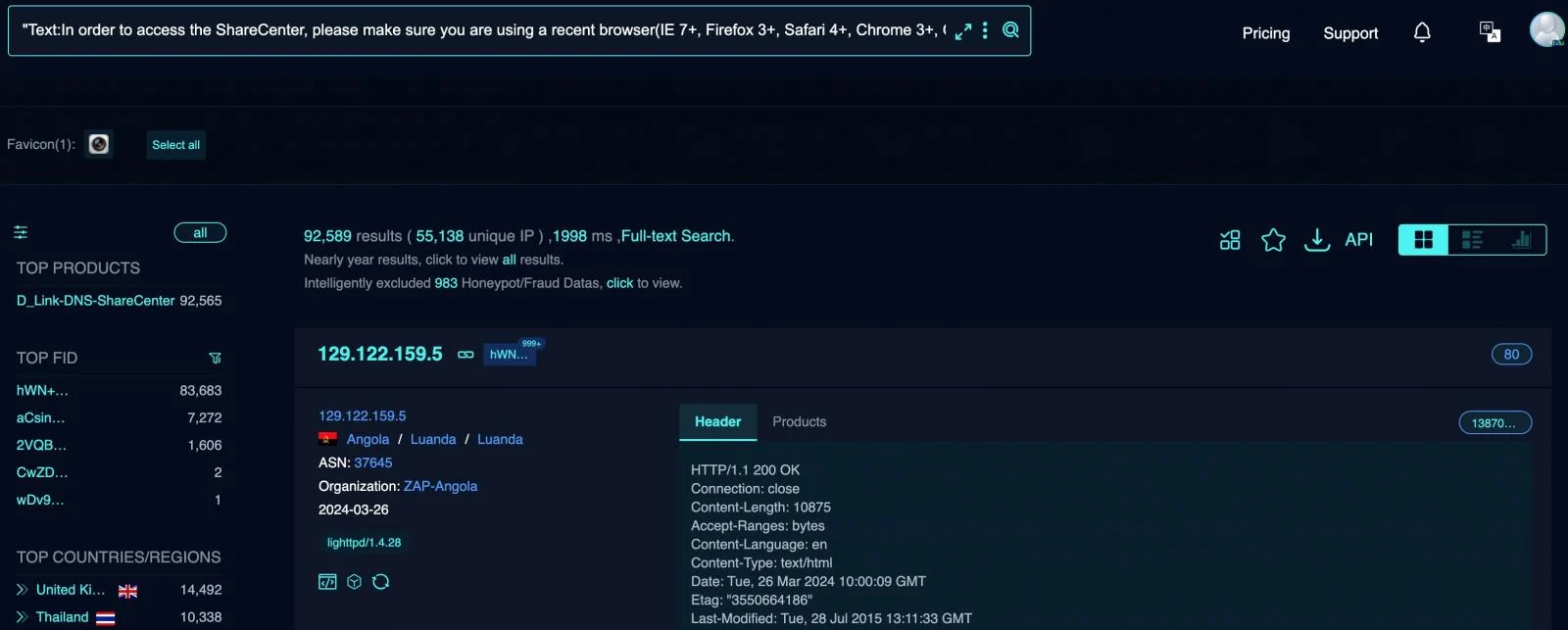

Hacker đang tấn công hơn 92.000 thiết bị lưu trữ mạng (NAS) sản xuất bở D-Link thông qua một lỗ hổng zero-day thực thi mã từ xa (RCE). Các thiết bị này đã bị ngừng hỗ trợ từ nhà sản xuất và chưa được vá lỗi nghiêm trọng này.

Lỗ hổng bảo mật này (CVE-2024-3273) xuất phát từ một backdoor được tạo ra thông qua tài khoản mặc định (tên người dùng "messagebus" với mật khẩu trống) và lỗi chèn lệnh (command injection) thông qua tham số "system".

Kẻ tấn công đang kết hợp hai lỗ hổng này để triển khai một biến thể của mã độc Mirai (skid.x86). Các biến thể Mirai thường được thiết kế để thêm các thiết bị bị nhiễm vào mạng botnet. Sau đó chúng sẽ được sử dụng cho các cuộc tấn công từ chối dịch vụ phân tán (DDoS) quy mô lớn.

Các cuộc tấn công bắt đầu từ thứ Hai, theo quan sát của công ty an ninh mạng GreyNoise và nền tảng giám sát nguy cơ ShadowServer. Hai tuần trước đó, nhà nghiên cứu bảo mật Netsecfish đã tiết lộ lỗ hổng này sau khi D-Link thông báo rằng các thiết bị đã hết hạn hỗ trợ hỗ trợ sẽ không được vá lỗi này.

Lỗ hổng ảnh hưởng đến nhiều thiết bị NAS của hãng D-Link, bao gồm các model DNS-340L, DNS-320L, DNS-327L và DNS-325.

Khai thác thành công lỗ hổng này cho phép kẻ tấn công thực thi các lệnh tùy ý chúng muốn trên hệ thống nạn nhân. Điều này có thể dẫn đến truy cập trái phép vào thông tin nhạy cảm, sửa đổi cấu hình hệ thống hoặc gây ra tình trạng từ chối dịch vụ.

Khi được hỏi liệu họ có dự định phát hành các bản cập nhật bảo mật để vá lỗ hổng zero-day này hay không, D-Link cũng nói với BleepingComputer rằng họ không còn hỗ trợ các mẫu thiết bị NAS đã hết vòng đời (EOL) này nữa.

"Tất cả các thiết bị lưu trữ mạng D-Link đều đã nằm ngoài vòng đời hỗ trợ trong nhiều năm và chúng tôi đã dừng các nguồn lực dành cho việc hỗ trợ chúng," người phát ngôn của D-Link nói với BleepingComputer.

"D-Link khuyến nghị khách hàng ngừng sử dụng các sản phẩm này và thay thế chúng bằng các sản phẩm còn nhận được các bản cập nhật firmware."

Người phát ngôn cho biết thêm rằng các thiết bị NAS này không có khả năng cập nhật trực tuyến tự động hoặc gửi cảnh báo. Điều này khiến họ không thể tiến hành thông báo cho chủ sở hữu về các cuộc tấn công đang diễn ra.

Sau khi lỗ hổng này được tiết lộ, D-Link đã phát hành một thông báo bảo mật đặc biệt vào thứ Năm để cảnh báo cho chủ sở hữu các thiết bị này về lỗ hổng và khuyên họ nên ngừng sử dụng hoặc thay thế chúng càng sớm càng tốt.

Họ cũng tạo một trang hỗ trợ dành riêng các thiết bị thế hệ cũ. Ở đó D-Link cảnh báo chủ sở hữu thiết bị nên cập nhật các bản vá bảo mật và firmware mới nhất, mặc dù điều đó không thể ngăn chặn tin tặc tấn công thiết bị của họ.

"Những quý khách hàng ở Mỹ đi ngược lại với khuyến nghị của D-Link và có ý định tiếp tục sử dụng các thiết bị này, vui lòng đảm bảo rằng thiết bị có firmware mới nhất," D-Link cảnh báo.

Điều mà D-Link không nhắc đến là các thiết bị NAS không nên kết nối internet vì chúng thường là mục tiêu trong các cuộc tấn công ransomware để đánh cắp hoặc mã hóa dữ liệu.

Trong những tháng gần đây, các thiết bị D-Link khác (một số trong số chúng cũng đã hết vòng đời hỗ trợ) đã bị một số botnet DDoS dựa trên Mirai nhắm vào. Những kẻ đứng đầu botnet này liên tục cập nhật và mở rộng khả năng của nó để có thể khai thác nhiều lỗ hổng và tấn công nhiều mục tiêu hơn.

Theo BleepingComputer.