Để hiểu thêm về KeyLogger hôm nay tôi sẽ hướng dẫn các bạn cách để phân tích một keylogger mà bạn nghi ngờ. Bài này ở mức cơ bản để một người dùng có kiến thức không cần chuyên môn về RCE (Remote Command Execute) cũng có thể phân tích được một keylogger và phòng chống, cũng như có thể “tấn công” lại chủ nhân của keylogger đó. Dữ liệu trong bài viết này (hình ảnh, file text) là tôi lấy lại trên server của một keylogeer khi mà tôi phân tích thành công.

Phân tích một Key Logger

Ngày 28/03/2014, tôi có nhận được một tin nhắn của một người bạn trong TP.HCM nhờ phân tích giúp cậu ấy một con malware mà ban đầu được phỏng đoán là keylogger. Chủ quan và một phần tin tưởng, tôi download về và mở lên mà không một chút nghi ngờ và tôi bị dính keylogger. Kiểm tra process tôi có được, một tiến trình rất lạ và khả nghi. Có biểu tượng giống như IDM. Mở Task Manager tôi tìm được vị trí lưu tệp tin khi thực thi

Sử dụng Task Manager để tìm vị trí của đối tượng

Như vậy là đã tìm được vị trí cài đặt của chương trình khả nghi này. Để chắc chắn đó có phải là keylogger không, tôi load tập tin này vào IDA.

IDA là công cụ hỗ trợ việc dịch ngược mã nguồn phần mềm rất tiện dụng. Tôi sẽ viết bài review và hướng dẫn sử dụng công cụ này trong bài sau.

Trong hình bên dưới, tôi có sử dụng cả PE Explorer để Seach String.

Load vào IDA và PEExplorer

Trong hình là hoàng loạt các hàm API của windows, đây được coi là một đặc trưng của Keylogger (Một số KeyLogger như: Gethandle, WritetoFile, MakeaFile,…). Như vậy, là tôi gần như có thể chắc chắn đây là một keylogger. Kiểm tra tiếp bằng PE Studio

Kết quả đã quá rõ ràng, file mà tôi nhận được là một biến thể của keylogger. Vì máy tôi cài đặt UAC (User Access Controller) ở mức cao nhất, thế nên tôi đoán là keylogger này sẽ không lưu dữ liệu tại những nơi không thể lưu được, mà phải là ở một số thư mục được tác động vào. Kiểm tra thư mục chứa keylogger thì chúng ta thấy như sau

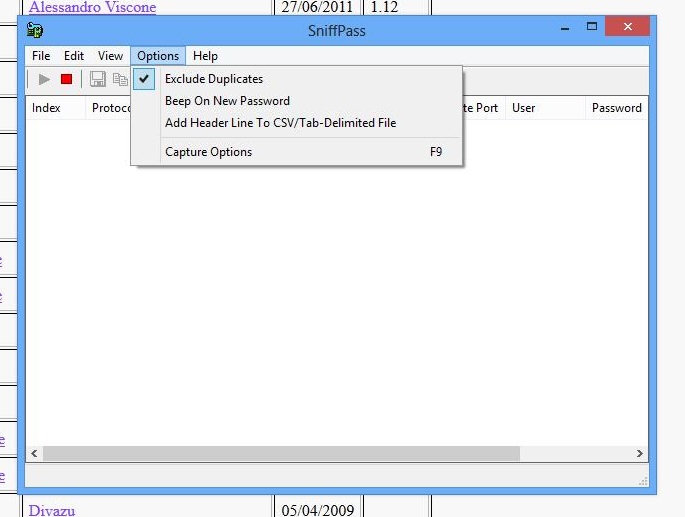

Tất cả các dữ liệu đều được lưu hết ở đây. Chúng ta thấy 1 điều rằng, nếu là keylogger thì nó sẽ phải gửi dữ liệu về chủ nhân thông qua Email hoặc FTP. Tôi thử với FTP với Passsniffer

Tôi tìm được tài khoản, mật khẩu và địa chỉ của FTP đó, tôi thực hiện loggin vào hosting của KeyLogger

Trên hình bạn có thể thấy chúng ta đã có đầy đủ dữ liệu của FTP Server này, Tuy nhiên trên server này còn chứa các thông tin của các nạn nhân khác của con KeyLogger nàyt. Tôi đã xóa đi các dữ liệu nhạy cảm này.

Tổng kết

Tổng kết về keyloger tôi vừa phân tích

- Được viết bằng Visual C++ 8.0.

- Khai thác lỗi phần mềm winrar để cài đặt virus lên máy nạn nhân.

- Virus chia làm 2 modul lưu trữ. tại

- C:\Users\username\Documents\MSDCSC\msdcsc.exe

- C:\ProgramData\AMNEYV\EXJ.exe

- Chức năng chính của chương trình: Ghi lại các thao tác bàn phím, ghi lại ảnh chụp màn hình, ghi lại hình chụp webcame.

- Lưu trữ dữ liệu tạm tại:

- C:\ProgramData\IDM\

- C:\ProgramData\IDmk\

- Gửi về host của chủ nhân qua giao thức ftp.

- KeyLogger này có thể vượt qua được Avast Premier 2014 – bản quyền.

Các bạn có thể download tại đây (pass: infected) mẫu KeyLogger này.