Một lỗ hổng bảo mật tồn tại gần 6 năm trong web server Lighttpd được sử dụng trong các Bộ điều khiển quản lý bo mạch chủ (BMC) đã bị nhiều nhà cung cấp thiết bị bỏ qua, bao gồm cả Intel và Lenovo.

Vấn đề bảo mật này có thể dẫn đến việc kẻ tấn công đánh cắp địa chỉ bộ nhớ, giúp chúng vượt qua các cơ chế bảo vệ như Ngẫu nhiên hóa bố cục không gian địa chỉ (ASLR).

Lighttpd là một web server mã nguồn mở được biết đến với tính gọn nhẹ, nhanh và hiệu quả, lý tưởng cho các trang web lưu lượng truy cập cao trong khi tiêu tốn ít tài nguyên hệ thống.

Trong quá trình quét gần đây trên các Bộ điều khiển quản lý bo mạch chủ (BMC), các nhà nghiên cứu tại công ty bảo mật firmware Binarly đã phát hiện ra một lỗ hổng đọc ngoài vùng heap (OOB) có thể khai thác từ xa thông qua web server Lighttpd xử lý các tiêu đề yêu cầu HTTP "khép kín".

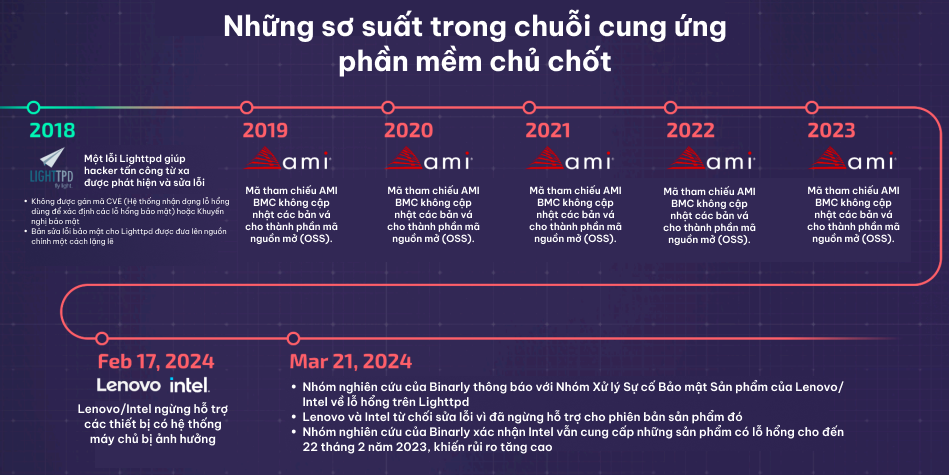

Mặc dù lỗ hổng này đã được khắc phục vào tháng 8 năm 2018, nhưng những người bảo trì Lighttpd đã sửa lỗi một cách lặng lẽ trong phiên bản 1.4.51 mà không gán mã theo dõi lỗ hổng (CVE).

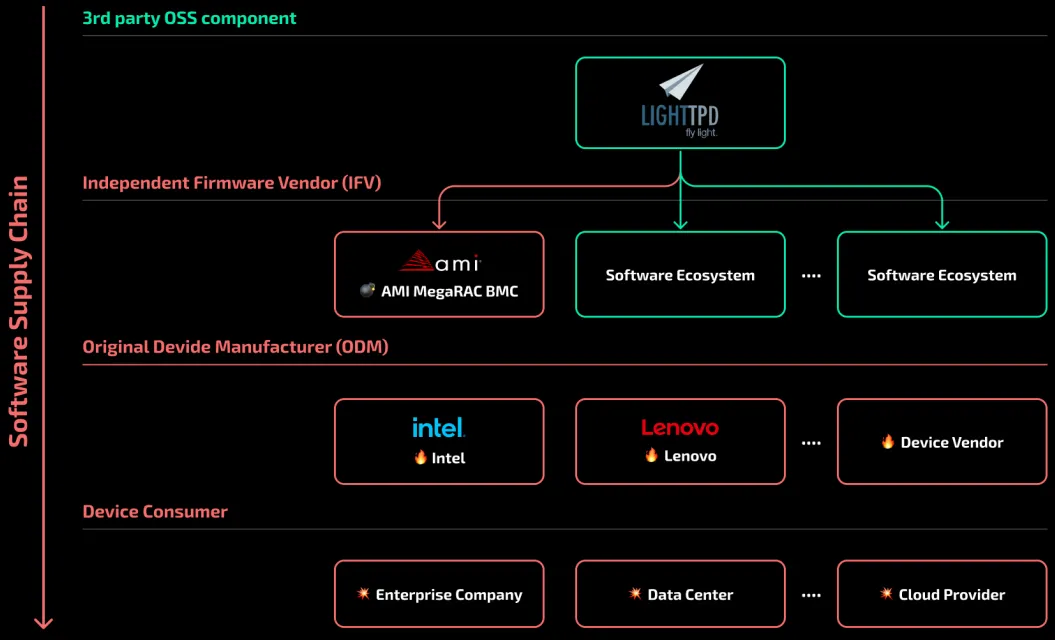

Điều này khiến các nhà phát triển của AMI MegaRAC BMC bỏ lỡ bản sửa lỗi và không tích hợp nó vào sản phẩm. Do đó, lỗ hổng này đã len lỏi xuống chuỗi cung ứng đến các nhà cung cấp hệ thống và khách hàng của họ.

Tác động và tình trạng

BMC (Bộ điều khiển quản lý bo mạch chủ) là các vi điều khiển được nhúng trên bo mạch chủ dành cho máy chủ, bao gồm cả các hệ thống được sử dụng trong trung tâm dữ liệu và môi trường đám mây, cho phép quản lý từ xa, khởi động lại, giám sát và cập nhật firmware trên thiết bị.

Binarly phát hiện ra rằng AMI đã không áp dụng bản sửa lỗi Lighttpd từ năm 2019 đến năm 2023, dẫn đến việc triển khai một số lượng lớn thiết bị dễ bị tấn công từ xa trong suốt những năm qua. Binarly nói với BleepingComputer: "Theo dữ liệu từ Binarly Transparency Platform, chúng tôi thấy nhiều sản phẩm của Intel, Lenovo và Supermicro bị ảnh hưởng." "Dựa trên dữ liệu của chúng tôi, gần 2000+ thiết bị bị ảnh hưởng. Con số thực tế có thể còn lớn hơn."

Các nhà phân tích an ninh mạng đã xác định ba mã định danh nội bộ cho lỗ hổng Lighttpd dựa trên tác động của nó đối với các nhà cung cấp và thiết bị khác nhau:

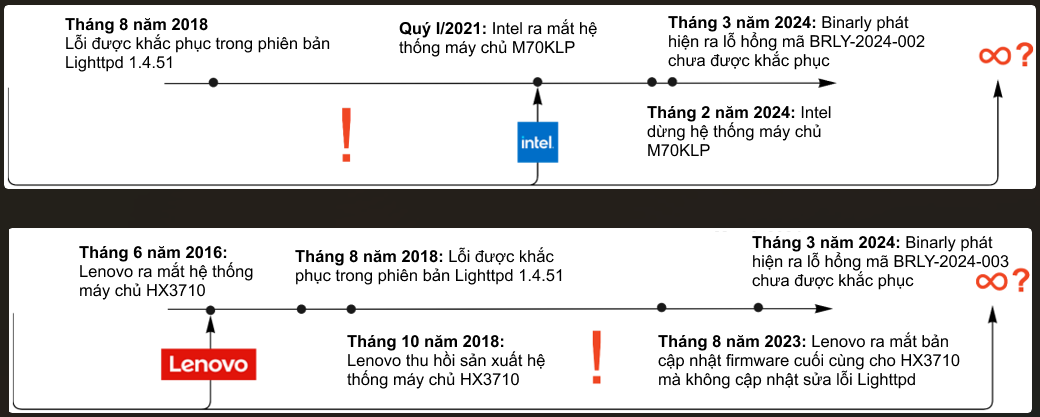

- BRLY-2024-002: Lỗ hổng cụ thể trong Lighttpd phiên bản 1.4.45 được sử dụng trong firmware Intel M70KLP series phiên bản 01.04.0030 (mới nhất), ảnh hưởng đến một số mẫu máy chủ Intel nhất định.

- BRLY-2024-003: Lỗ hổng cụ thể trong Lighttpd phiên bản 1.4.35 nằm trong firmware Lenovo BMC phiên bản 2.88.58 (mới nhất) được sử dụng trong các mẫu máy chủ Lenovo HX3710, HX3710-F và HX2710-E.

- BRLY-2024-004: Lỗ hổng chung trong các phiên bản web server Lighttpd trước 1.4.51, cho phép đọc dữ liệu nhạy cảm từ bộ nhớ tiến trình của máy chủ.

Trong số các nhà cung cấp có thiết bị chịu ảnh hưởng là Intel và Lenovo, những bên mà Binarly đã thông báo về vấn đề trong các thiết bị của họ. Công ty bảo mật firmware lưu ý rằng một số hệ thống Intel được phát hành gần đây nhất vào ngày 22 tháng 2 năm 2023 cũng bao gồm thành phần dễ bị tấn công.

Tuy nhiên, cả hai nhà cung cấp đều cho biết các mẫu máy bị ảnh hưởng đã đến cuối vòng đời (EOL) và không còn nhận được cập nhật bảo mật, nghĩa là chúng có khả năng dễ bị tấn công cho đến khi ngừng hoạt động.

Theo Binarly, có một "số lượng lớn" thiết bị BMC dễ bị tấn công và có sẵn đã đến cuối vòng đời và sẽ luôn dễ bị tấn công do thiếu bản vá.

Báo cáo của Binarly cung cấp các chi tiết kỹ thuật về lỗ hổng và cách thức hoạt động của nó, điều này có thể cho phép kẻ tấn công phát triển một cách xâm nhập khác. Các nhà nghiên cứu lưu ý rằng đây là một ví dụ khác về những lỗ hổng trong chuỗi cung ứng firmware, gây ra các rủi ro bảo mật có thể kéo dài trong vài năm.

Việc thiếu minh bạch và không phổ biến thông tin về lỗ hổng từ những người bảo trì Lighttpd cũng làm vấn đề tồi tệ thêm, dẫn đến việc các nhà cung cấp không tích hợp các bản sửa lỗi cần thiết kịp thời.

Lenovo đã gửi cho BleepingComputer tuyên bố sau liên quan đến báo cáo trên:

Lenovo biết về mối lo ngại về AMI MegaRAC do Binarly xác định. Chúng tôi đang hợp tác với nhà cung cấp của mình để xác định bất kỳ tác động tiềm ẩn nào đối với các sản phẩm của Lenovo. Máy chủ ThinkSystem với Bộ điều khiển XClarity (XCC) và máy chủ System x với Mô-đun quản lý tích hợp v2 (IMM2) không sử dụng MegaRAC và không bị ảnh hưởng. - Người phát ngôn của Lenovo cho biết

Theo BleepingComputer.