Hệ điều hành Android đang củng cố mức độ bảo mật của mình bằng cách áp dụng tính năng Sandbox (hộp cát) để đảm bảo các ứng dụng chỉ được truy cập bởi chính người có quyền đối với ứng dụng đó.

Các ứng dụng Android liên kết với nhau thông qua Intent (là một cơ cấu cho phép truyền thông điệp giữa các thành phần của 1 ứng dụng và giữa các ứng dụng với nhau). Các Intent này có thể bị hacker lợi dụng để tạo ra một kênh truyền cho các ứng dụng độc hại chèn dữ liệu nguy hiểm vào các ứng dụng bình thường khác.

Các chuyên gia bảo mật tại IBM đã phát hiện ra nhiều lỗ hổng trong phiên bản Firefox dành cho Android cho phép hacker có thể lấy các thông tin nhạy cảm từ hồ sơ của người dùng.

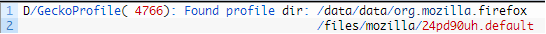

Ứng dụng Firefox lưu trữ thông tin cá nhân của người dùng tại địa chỉ:

/data/data/org.mozilla.firefox/files/mozilla/<RANDOM-STRING>.default.

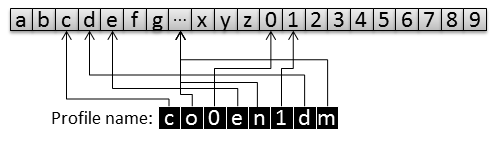

<RANDOM-STRING> là một chuỗi ngẫu nhiên được sử dụng để chống lại việc truy cập trái phép khi ứng dụng bị khai thác.

Các chuyên gia đã viết một bản khai thác brute-force chuỗi <RANDOM-STRING> này và đã thành công trong việc vượt qua sandbox của Android, lấy được các thông tin nhạy cảm như cookie, lịch sử duyệt web, và thông tin trong bộ nhớ cache.

Nếu khai thác thành công, hacker có thể tạo ra một file HTML đặc biệt, buộc Firefox phải tải các file có chứa thông tin người dùng.

Mã Javascript trong file HTML sẽ tải về bất cứ file nào trong thư mục hồ sơ người dùng bằng cách tạo một iframe, sử dụng lỗ hổng CVE-2014-1515 (sẽ được giải thích dưới đây).

File tải về bởi mã khai thác trên sẽ được tự động lưu ở thẻ SD tại địa chỉ: /mnt/sdcard/Download, và có thể bị hacker đọc được thông qua một ứng dụng độc hại.

Danh sách các lỗ hổng:

1.) Profile Directory Name Weak Randomization (CVE-2014-1516) – Kẻ tấn công nếu biết được thuật toán sinh số giả ngẫu nhiên (Pseudo-Random Number Generator – PRNG) có thể đoán được chuỗi đầu ra và tạo được tên hồ sơ người dùng trong Firefox.

2.) Profile Directory Name Leaks to Android System Log (CVE-2014-1484) – Hệ điều hành Android ghi ngẫu nhiên tên hồ sơ người dùng Firefox trong Android System Log (logcat) ở nhiều vị trí khác nhau, và có thể bị lợi dụng để đánh cắp thông tin cá nhân.

Trong Android 4.0, các ứng dụng nếu có quyền READ_LOGS sẽ dễ dàng đọc được Android System Log để xác định tên thư mục chứa hồ sơ người dùng Firefox.

3.) Automatic File Download to SD Card (CVE-2014-1515) – Firefox sẽ tự động tải một file bất kỳ vào thẻ nhớ SD, nếu phần mở rộng của nó chưa được biết đến. Những ứng dụng độc hại với quyền READ_EXTERNAL_STORAGE có thể đọc được các file này.

4.) Crash Reporter File Manipulation (CVE-2014-1506) – Trong trường hợp ứng dụng bị crash (đổ vỡ), Android sẽ gửi các thông tin này (nằm ở /data/data/org.mozilla.firefox/files/mozilla/Crash Reports/pendin) lên hệ thống file thiết bị. Sử dụng mã khai thác, hacker có thể sửa đổi đường dẫn file report này đến file log của Android để đánh cắp thông tin trong đó.

Nguồn: thehackernews.com