Các nhà nghiên cứu bảo mật đã phát hiện ra một trojan ngân hàng Android mới và đặt tên là Brokewell, có khả năng ghi lại mọi hoạt động trên thiết bị, từ những thao tác cảm ứng và thông tin hiển thị đến văn bản nhập vào và các ứng dụng mà người dùng khởi chạy.

Phần mềm độc hại này được phân phối thông qua một bản cập nhật Google Chrome giả mạo xuất hiện khi đang sử dụng trình duyệt web. Brokewell đang được phát triển với tốc độ nhanh chóng và có sự kết hợp giữa các khả năng chiếm quyền toàn diện thiết bị và điều khiển từ xa.

Chi tiết về Brokewell

Các nhà nghiên cứu tại công ty chuyên về rủi ro gian lận ThreatFabric đã phát hiện ra Brokewell sau khi điều tra một trang cập nhật Chrome giả mạo tải xuống phần mềm độc hại, một phương thức phổ biến để lừa người dùng cài đặt phần mềm độc hại mà không nghi ngờ gì.

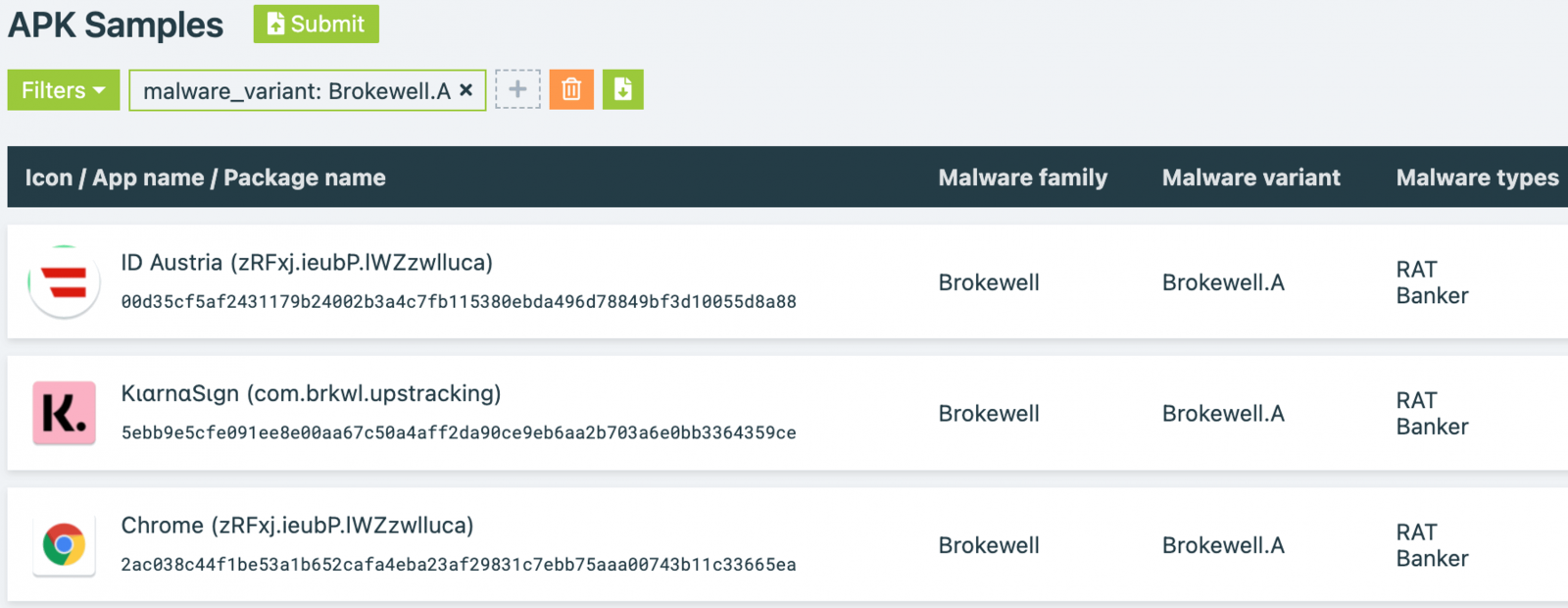

Thông qua các chiến dịch trước đây, các nhà nghiên cứu phát hiện ra Brokewell đã từng được sử dụng để nhắm mục tiêu vào các dịch vụ tài chính "mua trước, trả sau" (ví dụ: Klarna) và ngụy trang thành ứng dụng xác thực kỹ thuật số của Áo có tên ID Austria.

Khả năng chính của Brokewell là đánh cắp dữ liệu và cung cấp quyền điều khiển từ xa cho kẻ tấn công.

Ăn cắp dữ liệu:

- Giả mạo màn hình đăng nhập của các ứng dụng mục tiêu để đánh cắp thông tin đăng nhập (tấn công lớp phủ).

- Sử dụng WebView riêng để chặn và trích xuất cookie sau khi người dùng đăng nhập vào một trang web chính thống.

- Ghi lại tương tác của nạn nhân với thiết bị, bao gồm chạm, vuốt và nhập văn bản để đánh cắp dữ liệu nhạy cảm được hiển thị hoặc nhập trên thiết bị.

- Thu thập chi tiết phần cứng và phần mềm về thiết bị.

- Lấy nhật ký cuộc gọi.

- Xác định vị trí thực tế của thiết bị.

- Ghi lại âm thanh bằng micrô của thiết bị.

Chiếm quyền thiết bị:

- Cho phép kẻ tấn công xem màn hình thiết bị theo thời gian thực (truyền phát màn hình).

- Thực hiện thao tác chạm và vuốt từ xa trên thiết bị bị xâm nhập.

- Cho phép click từ xa vào các yếu tố hoặc tọa độ màn hình được xác định.

- Cho phép cuộn từ xa và nhập văn bản vào các trường thông tin được xác định.

- Mô phỏng các lần nhấn nút thực tế như Quay lại, Trang chủ và Các ứng dụng gần đây.

- Kích hoạt màn hình của thiết bị từ xa để hiển thị bất kỳ thông tin nào có sẵn để chụp.

- Điều chỉnh các cài đặt như độ sáng và âm lượng xuống mức thấp nhất.

Tác nhân đe dọa mới và trình tải

ThreatFabric báo cáo rằng nhà phát triển đứng sau Brokewell là một cá nhân tự xưng là Baron Samedit, người đã bán các công cụ để kiểm tra các tài khoản bị đánh cắp trong ít nhất hai năm.

Các nhà nghiên cứu đã phát hiện ra một công cụ khác có tên "Brokewell Android Loader", cũng do Samedit phát triển. Công cụ này được lưu trữ trên một trong những máy chủ đóng vai trò là máy chủ chỉ huy và kiểm soát Brokewell và được nhiều tội phạm mạng sử dụng.

Điều thú vị là trình tải này có thể vượt qua các cơ chế kiểm tra mà Google đưa vào Android 13 trở lên để ngăn chặn việc lạm dụng Dịch vụ Trợ năng cho các ứng dụng tải phụ (APK).

Vấn đề này đã tồn tại từ giữa năm 2022 và trở thành vấn đề lớn hơn vào cuối năm 2023 với sự gia tăng của các hoạt động dịch vụ cài mã độc theo yêu cầu (DaaS) được cung cấp như một phần dịch vụ của họ, cũng như phần mềm độc hại kết hợp các thủ thuật vào trình tải tùy chỉnh của chúng.

Như được nhấn mạnh với Brokewell, các trình tải vượt qua các cơ chế kiểm tra để ngăn cấp quyền truy cập Dịch vụ Trợ năng cho các APK được tải xuống từ các nguồn không đáng tin cậy hiện đã trở nên phổ biến và được triển khai rộng rãi trong thực tế.

Các nhà nghiên cứu bảo mật cảnh báo rằng các khả năng chiếm quyền thiết bị như những khả năng có sẵn của Brokewell đối với Android đang được các tội phạm mạng ưa chuộng vì nó cho phép chúng thực hiện gian lận từ thiết bị của nạn nhân, do đó tránh được các công cụ đánh giá và phát hiện gian lận.

Họ dự đoán Brokewell sẽ được phát triển thêm và cung cấp cho các tội phạm mạng khác trên các diễn đàn ngầm như một phần của hoạt động phần mềm độc hại theo yêu cầu (MaaS).

Để bảo vệ mình khỏi các phần mềm độc hại trên Android, hãy tránh tải xuống các ứng dụng hoặc cập nhật ứng dụng từ bên ngoài Google Play và đảm bảo Play Protect luôn hoạt động trên thiết bị của bạn.

Theo BleepingComputer.