Các nhà nghiên cứu bảo mật đã phát hiện ra một Stuxnet mới, tên là Havex, được sử dụng trong một số cuộc tấn công trước đây vào các tổ chức trong lĩnh vực năng lượng. Cũng giống như Stuxnet Worm (sâu máy tính) nổi tiếng được thiết kế đặc biệt để phá hoại các dự án hạt nhân của Iran, trojan Havex mới cũng được lập trình để làm lây nhiễm phần mềm hệ thống điều khiển công nghiệp của SCADA và hệ thống ICS, với khả năng có thể vô hiệu hóa các đập thủy điện, quá tải nhà máy điện hạt nhân, thậm chí có thể đóng cửa lưới điện của một quốc gia với một phím tắt duy nhất. Theo hãng bảo mật F-Secure là người đầu tiên phát hiện ra nó với đường dẫn Backdoor:. W32/Havex.A, đó là một Trojan có thể truy cập từ xa (RAT) và gần đây đã được sử dụng để tiến hành nhiệm vụ gián điệp công nghiệp chống lại một số công ty ở châu Âu sử dụng hoặc phát triển các ứng dụng công nghiệp và máy móc.

Cài đặt trojan độc hại

Để thực hiện điều này, bên cạnh các phương pháp lây nhiễm truyền thống như khai thác các ứng dụng và hay việc phát tán qua thư rác, tội phạm mạng cũng sử dụng một phương pháp hiệu quả khác để phát tán Havex RAT bằng cách tấn công các trang web của một công ty phần mềm và chờ đợi cho các nạn nhân download và cài đặt phiên bản trojan độc hại bên trong các ứng dụng hợp pháp. Trong quá trình cài đặt, mã độc trojan thiết lập một file có tên “mbcheck.dll” thực sự đây là phần mềm Havex độc hại mà những kẻ tấn công đang sử dụng như một cửa hậu(backdoor). “Các máy chủ điều khiển C&C (Control and Command Server) sẽ điều khiển máy tính bị nhiễm tải về và thực thi các thành phần mã độc bổ xung”. F-Secure nói: “Chúng tôi thu thập và phân tích 88 biến thể của Havex RAT được sử dụng để truy cập và thu thập các dữ liệu, thông tin về mạng và tài nguyên của máy tính. Phân tích này bao gồm việc điều tra của 146 máy chủ điều khiển C&C có liên hệ với các biến thể có liên quan tới việc truy tìm khoảng 1500 địa chỉ IP trong nỗ lực phân tích trên các máy tính của nạn nhân”. F-Secure không đề cập đến tên của các nhà cung cấp bị ảnh hưởng, nhưng một nhà sản xuất máy công nghiệp và hai tổ chức giáo dục ở Pháp, cùng với các công ty ở Đức đã trở thành đích nhắm.

Thu thập thông tin

Havex RAT được trang bị một thành phần mới mà mục đích là để thu thập thông tin trên mạng và các thiết bị kết nối bằng cách tận dụng các OPC (Open Platform Communications) tiêu chuẩn.

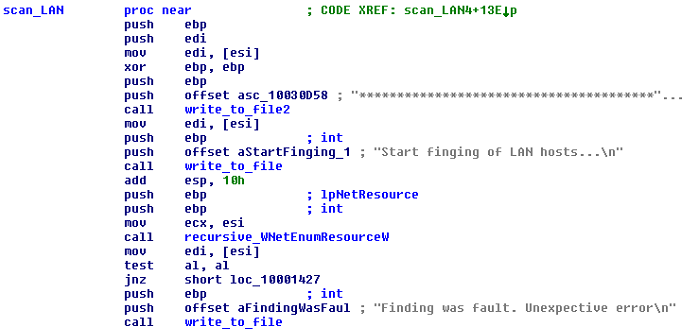

OPC là một tiêu chuẩn truyền thông cho phép tương tác giữa các ứng dụng SCADA dựa trên hệ Windows và phần cứng điều khiển tiển trình. Các phần mềm độc hại quét mạng nội bộ và các thiết bị đáp ứng yêu cầu OPC nhằm thu thập thông tin về các thiết bị điều khiển công nghiệp và sau đó gửi thông tin lại cho máy chủ C&C. Ngoài ra, nó cũng bao gồm các công cụ thu thập thông tin từ các hệ thống bị lây nhiễm, chẳng hạn như:

- Thông tin liên quan đến hệ điều hành

- Đánh cắp mật khẩu được lưu trên trình duyệt web

“Chúng tôi cũng xác định một thành phần bổ sung được những kẻ tấn công sử dụng bao gồm các mã khai thác dữ liệu từ các máy tính bị nhiễm được sử dụng trong các hệ thống ICS/SCADA. Điều này cho thấy những kẻ tấn công không chỉ quan tâm đến việc gây ảnh hưởng mạng lưới của các công ty mà còn được sử dụng để thúc đẩy việc kiểm soát hệ thống các ICS/SCADA trong tổ chức đó”. F-Secure nói thêm.

Havex Trojan có nguồn từ Nga

Trong tháng Giêng năm nay, công ty An ninh mạng CrowdStrike đã tiết lộ về một chiến dịch gián điệp không gian mạng, gọi là Energetic Bear, nơi mà các tin tặc có khả năng liên quan với Liên bang Nga đã thâm nhập vào mạng máy tính của các công ty năng lượng ở châu Âu, Mỹ và châu Á. Theo CrowdStrike, các phần mềm độc hại được sử dụng trong những cuộc tấn công mạng là Havex RAT và SYSMain RAT. Rất có thể, Havex RAT chính là một phiên bản mới của SYSMain RAT và cả hai công cụ đã được phát triển bởi những kẻ tấn công ít nhất là từ năm 2011. Điều đó có nghĩa là Havex RAT có thể liên quan đến tin tặc Nga hoặc do Chính phủ Nga tài trợ.

Theo The Hacker News