Những biện pháp phòng ngừa và tăng cường an ninh mạng cho cho mạng có dây trong tổ chức, doanh nghiệp là điều rất quan trọng, bài viết sẽ chỉ ra 8 cách mà các nhà quản trị mạng nên quan tâm.

Nhiều lúc, chúng ta đã quá tập trung vào xây dựng tính bảo mật cho mạng không dây, bởi Wi-Fi hoàn toàn không có các loại rào cản vật lí. Đó là điều đúng đắn, bởi một kẻ tấn công, hay thậm chí là người hàng xóm muốn xài Wi-Fi “chùa” hoàn toàn có thể dò ra SSID mạng không dây của bạn và lẩn lút bẻ khóa ở một xó nào đó cách xa bạn hàng chục mét.

Nhưng trong một thế giới của các mối đe dọa từ bên trong, tin tặc có thể sử dụng các kĩ thuật xã hội để truy cập vật lí vào mạng doanh nghiệp. Vào lúc đó, sự an toàn của mạng có dây cũng là vấn đề hàng đầu mà bạn cần chú ý đến.

Trong bài viết này sẽ hướng dẫn bạn một số biện pháp an toàn cơ bản. Bạn hoàn toàn có thể ứng dụng những thực hành này vào cơ sở mạng có dây của mình, bất kể là ở nhà, doanh nghiệp nhỏ hay công ty lớn.

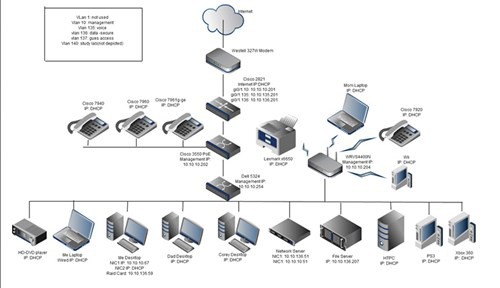

1. Thực hiện đánh giá và lập bản đồ mạng

Nếu gần đây bạn chưa làm việc đánh giá lại và lập bản đồ mạng không dây của mình, hãy dành thời gian sớm nhất có thể để thực hiện nó. Hãy luôn luôn có sự hiểu biết rõ ràng về cơ sở hạ tầng toàn bộ mạng – như các nhà cung cấp, model thiết bị, vị trí và cấu hình cơ bản của tường lửa, thiết bị định tuyến, chuyển mạch, cáp Ethernet và cổng, các điểm truy cập không dây. Cộng với việc biết chính xác các máy chủ, máy tính, máy in, và các thiết bị khác được kết nối, nơi chúng được kết nối, và đường dẫn kết nối của chúng trên toàn mạng.

Trong việc đánh giá và lập bản đồ, bạn có thể tìm thấy lỗ hổng bảo mật cụ thể hoặc cách thức mà bạn có thể tăng cường an ninh mạng, hiệu suất và độ tin cậy. Bạn sẽ có thể nhận ra rằng hạ tầng mạng đang chạy trên một cấu hình tường lửa không chính xác hoặc, có thể, là các mối đe dọa an ninh vật lí.

Nếu bạn đang làm việc với một mạng nhỏ chỉ với một vài thành phần mạng và hàng chục (hoặc ít hơn) các máy trạm, bạn chỉ có thể tự thực hiện việc đánh giá và tạo bản đồ trực quan trên giấy. Đối với các mạng lớn hơn, bạn hãy cậy nhờ các chương trình đánh giá và lập bản đồ hữu ích. Chúng có thể tự động quét toàn bộ mạng để vẽ ra bản đồ mạng. Bản đồ mạng sẽ giúp bạn hiểu biết rõ ràng về cơ sở hạ tầng toàn bộ mạng – như các nhà cung cấp, model thiết bị, vị trí và cấu hình cơ bản của tường lửa, thiết bị định tuyến, chuyển mạch, cáp Ethernet và cổng, các điểm truy cập không dây.

2. Giữ cho các thiết bị mạng luôn được cập nhật phiên bản mới nhất

Một khi đã hoàn thành công đoạn đánh giá mạng cơ bản và và vẽ bản đồ hoàn chỉnh, hãy nghiên cứu sâu hơn về hệ thống. Hãy kiểm tra phần mềm hoặc cập nhật phần mềm trên tất cả các thành phần cơ sở hạ tầng mạng. Đăng nhập vào từng thành phần để đảm bảo mật khẩu mặc định đã được thay đổi, xem xét lại các thiết lập cho bất kì cấu hình không an toàn nào, và tìm hiểu về các tính năng hoặc chức năng bảo mật khác mà bạn đang không sử dụng . Tiếp theo hãy “chăm sóc” tất cả các máy tính và các thiết bị kết nối vào mạng. Đảm bảo những điều cơ bản của việc bảo vệ máy tính, chẳng hạn như cập nhật hệ điều hành, tường lửa cá nhân đang hoạt động tốt, phần mềm chống vi rút cập nhật mới nhất và thiết lập mật khẩu đăng nhập máy.

3. Đảm bảo và tăng cường an toàn mức vật lí

Mặc dù thường bị bỏ qua hoặc giảm thiểu, tính an ninh vật lí của hạ tầng mạng có dây cũng quan trọng như bất cứ thứ tường lửa nào bạn dựng nên. Cũng như việc bạn cần tự bảo vệ mình chống lại tin tặc, bot và vi rút, những mối đe dọa từ trong nội bộ cũng là thứ bạn cần phải lưu tâm đến rất nhiều. Nếu không có các rào cản vật lí mạnh mẽ từ bản thân cơ sở mạng, hacker hoặc thậm chí nhân viên của chính công ty có thể tận dụng nó làm lợi thế. Ví dụ, họ có thể cắm một router không dây vào cổng Ethernet mở, tạo cho họ hoặc bất cứ ai khác một cổng truy cập không dây vào mạng của bạn. Nhưng nếu đó là cổng Ethernet được giấu đi, hoặc ít nhất là bị ngắt kết nối, thì những chuyện như thế sẽ không thể xảy ra. Hãy đảm bảo rằng công ty bạn được đảm bảo an ninh tại chỗ để ngăn chặn người ngoài xâm nhập vào. Sau đó đảm bảo tất cả các tủ dây và những thành phần cơ sở hạ tầng mạng khác đã được bảo đảm an toàn vật lí đối với người ngoài và cả nhân viên. Sử dụng cửa và ổ khóa tủ. Hãy xác định rằng cáp Ethernet được dấu kín và không dễ dàng truy cập, cũng như vậy đối với các điểm truy cập không dây. Ngắt kết nối cổng Ethernet không sử dụng, đặc biệt là những cổng ở khu vực công cộng của tòa nhà.

4. Xem xét lọc địa chỉ MAC của người dùng trong mạng

Một vấn đề an ninh chính của mạng có dây là thiếu sự xác thực nhanh chóng và dễ dàng, hoặc các phương pháp mã hóa; mọi người đều có thể cắm dây mạng vào và sử dụng. Về phía mạng không dây, ít nhất, bạn cũng có phương án mã hóa bảo mật WPA2-Personal (PSK) rất dễ triển khai.

Mặc dù việc lọc địa chỉ MAC có thể bị vượt qua bởi một hacker, nó vẫn có thể phục vụ như là lớp đầu tiên của hệ thống an ninh. Không hoàn toàn ngăn chặn được hacker, nhưng nó có thể giúp bạn ngăn ngừa việc các nhân viên của mình vô tình gây ra lỗ hổng bảo mật nghiêm trọng – ví dụ như cho phép khách hàng có thể cắm cáp vào để sử dụng mạng riêng. Việc này cũng giúp bạn kiểm soát nhiều hơn các thiết bị đang hoạt động trên mạng. Khi sử dụng phương thức này, hãy luôn đảm bảo danh sách địa chỉ MAC được cấp quyền luôn được cập nhật.

5. Sử dụng VLAN để chia luồng băng thông

Nếu bạn đang làm việc với một mạng lưới nhỏ hơn mà vẫn chưa được tách ra thành các mạng VLAN (mạng LAN ảo), hãy xem xét việc thay đổi nó. Bạn có thể sử dụng VLAN vào nhóm cổng Ethernet, các điểm truy cập không dây, và người dùng trong nhiều mạng ảo.

Có thể sử dụng VLAN để tách mạng bằng các loại hình lưu thông dữ liệu (truy cập chung, VoIP, SAN, DMZ. VLAN đặc biệt hữu ích khi cấu hình động (dynamic). Ví dụ, bạn có thể cắm vào máy tính xách tay của bạn bất cứ nơi nào trên mạng hoặc thông qua Wi-Fi và tự động được đưa vào VLAN được chỉ định. Điều này có thể thực hiện được thông qua việc gắn thẻ địa chỉ MAC, hoặc thông quan một lựa chọn an toàn hơn: xác thực 802.1X.

Để sử dụng VLAN, bộ định tuyến và chuyển mạch của bạn phải hỗ trợ nó: Hãy tìm thông số hỗ trợ IEEE 802.1Q trong thông số kĩ thuật sản phẩm. Đối với các điểm truy cập không dây, bạn có thể sẽ muốn thiết bị có hỗ trợ cả việc gắn thẻ VLAN và nhiều SSID. Với nhiều SSID bạn sẽ có khả năng cung cấp nhiều mạng WLAN ảo có thể được gán cho một VLAN nào đó.

6. Sử dụng mã xác thực 802.1X

Xác thực và mã hóa ở mạng có dây của thường bị bỏ qua do sự phức tạp của nó. Tuy nhiên, hãy luôn nhớ phải mã hóa mạng không dây và đừng quên chăm sóc tốt cho mạng có dây. Bởi hacker có thể có thể cắm thiết bị vào mạng của bạn và khi đó, không có gì có thể ngăn cản được họ gửi hoặc nhận dữ liệu.

Mặc dù triển khai xác thực 802.1X sẽ không mã hóa lưu lượng truy cập Ethernet, nhưng ít nhất nó cũng ngăn chặn tin tặc gửi đi từ trên mạng hoặc truy cập bất kì tài nguyên nào cho đến khi họ cung cấp được thông tin đăng nhập. Bạn cũng có thể sử dụng xác thực trên mạng không dây, để thực hiện bảo mật WPA2 cấp doanh nghiệp với mã hóa AES – phương pháp này cao cấp hơn sử dụng mã hóa cá nhân của WPA2.

Một lợi ích lớn nữa của xác thực 802.1X là khả năng tự động phân chia người dùng VLAN.

7. Sử dụng VPN để tăng cường an ninh mạng

Nếu bạn đang thực sự tìm kiếm giải pháp để bảo đảm an ninh băng thông, hãy xem xét sử dụng mã hóa. Hãy luôn nhớ rằng, ngay cả với VLAN và xác thực 802.1X, kẻ tấn công vẫn có thể “soi” vào mạng VLAN để nắm bắt lưu lượng truy cập không được mã hóa – có thể bao gồm cả mật khẩu, email và tài liệu.

Mặc dù bạn có thể mã hóa tất cả lưu lượng truy cập, nhưng đầu tiên hãy tự phân tích mạng của mình. Có thể sẽ có ý nghĩa hơn khi lựa chọn mã hóa một số thông tin mà bạn cho là nhạy cảm nhất. Bạn có thể đưa lưu lượng thông tin nhạy cảm này thông qua một VPN tiêu chuẩn của đối tác, có thể được sử dụng chỉ trong các giao tiếp nhạy cảm hoặc buộc phải sử dụng toàn thời gian.

8. Mã hóa toàn bộ mạng

Bạn cũng có thể mã hóa toàn bộ một mạng. Một lựa chọn cho phương án này là IPsec. Windows Server có thể phục vụ như máy chủ IPsec, và máy khách cũng phải có khả năng tương thích và hỗ trợ Windows.

Tuy nhiên, quá trình mã hóa có thể là một gánh nặng của toàn mạng lưới; hiệu quả làm việc có thể giảm đáng kể. Ngoài ra còn có các giải pháp mã hóa mạng độc quyền từ các nhà cung cấp mạng, khá nhiều trong số đó sử dụng phương pháp tiếp cận lớp 2 thay vì lớp 3 như IPsec để giúp giảm độ trễ và chi phí.