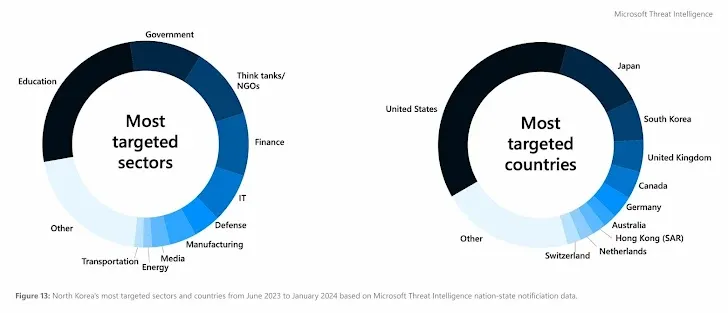

Microsoft tiết lộ rằng các nhóm tin tặc do nhà nước tài trợ, có liên quan đến Bắc Triều Tiên, đã bắt đầu sử dụng trí tuệ nhân tạo (AI) để gia tăng hiệu quả và tính hiệu lực cho các hoạt động của chúng.

"Chúng đang học cách sử dụng các công cụ được hỗ trợ bởi mô hình ngôn ngữ lớn AI (LLM) để khiến hoạt động của chúng hiệu quả và hiệu suất hơn", gã khổng lồ công nghệ cho biết trong báo cáo mới nhất về các nhóm tấn công Đông Á.

Công ty đặc biệt nhấn mạnh đến một nhóm có tên Emerald Sleet (hay còn gọi là Kimsuky hoặc TA427), được quan sát thấy sử dụng LLM để hỗ trợ các nỗ lực lừa đảo qua email nhắm vào các chuyên gia Bán đảo Triều Tiên.

Nhóm này cũng được cho là đã dựa vào những tiến bộ mới nhất trong lĩnh vực AI để nghiên cứu lỗ hổng và do thám các tổ chức và chuyên gia tập trung vào Bắc Triều Tiên, gia nhập các nhóm hacker từ Trung Quốc, những kẻ đã chuyển sang sử dụng nội dung được tạo bởi AI cho các hoạt động gây ảnh hưởng.

Redmond cho biết thêm, nhóm này đã sử dụng LLM để khắc phục sự cố kỹ thuật, thực hiện các tác vụ viết script cơ bản và soạn thảo nội dung cho các email lừa đảo. Microsoft đã làm việc với OpenAI để vô hiệu hóa các tài khoản và tài sản liên quan đến nhóm tội phạm mạng này.

Theo báo cáo được công bố bởi công ty bảo mật doanh nghiệp Proofpoint vào tuần trước, nhóm này "thực hiện các chiến dịch mở đầu cuộc trò chuyện vô hại để thiết lập liên lạc với mục tiêu nhằm trao đổi thông tin lâu dài về các chủ đề có tầm quan trọng chiến lược đối với chế độ Bắc Triều Tiên."

Cách thức hoạt động của Kimsuky nhắm đến các nhân vật liên quan đến tổ chức nghiên cứu và tổ chức phi chính phủ để hợp thức hóa email của họ và tăng khả năng thành công của cuộc tấn công.

Tuy nhiên, trong những tháng gần đây, nhóm tội phạm nhà nước này đã bắt đầu lợi dụng các chính sách Xác thực, Báo cáo và Tuân thủ dựa trên Domain (DMARC) lỏng lẻo để giả mạo nhiều nhân vật khác nhau và kết hợp các web beacon (ví dụ như pixel theo dõi) để lập hồ sơ mục tiêu, cho thấy "sự linh hoạt trong việc điều chỉnh chiến thuật" của chúng.

"Các web beacon có thể được dùng để thực hiện do thám sơ bộ để xác nhận địa chỉ email mục tiêu đang hoạt động và thu thập thông tin cơ bản về môi trường mạng của người nhận, bao gồm địa chỉ IP, User-Agent của máy chủ và thời gian người dùng mở email", Proofpoint cho biết.

Tình hình diễn biến căng thẳng hơn khi các nhóm hacker Bắc Triều Tiên tiếp tục tham gia vào các vụ trộm tiền điện tử và tấn công chuỗi cung ứng, với một nhóm tội phạm mạng có biệt danh Jade Sleet được cho là liên quan đến vụ trộm ít nhất 35 triệu đô la từ một công ty tiền điện tử Estonia vào tháng 6 năm 2023 và hơn 125 triệu đô la từ một nền tảng tiền điện tử có trụ sở tại Singapore vào một tháng sau đó.

Jade Sleet, cùng với các nhóm được theo dõi là TraderTraitor và UNC4899, cũng được quan sát thấy tấn công các sòng bạc tiền điện tử trực tuyến vào tháng 8 năm 2023, chưa kể đến việc lợi dụng các kho lưu trữ GitHub giả mạo và các gói npm được vũ khí hóa để nhắm vào nhân viên của các tổ chức tiền điện tử và công nghệ.

Trong một trường hợp khác, một công ty IT có trụ sở tại Đức đã bị Diamond Sleet (hay còn gọi là Nhóm Lazarus) tấn công vào tháng 8 năm 2023 và lợi dụng một ứng dụng từ một công ty IT có trụ sở tại Đài Loan để thực hiện tấn công chuỗi cung ứng vào tháng 11 năm 2023.

"Điều này có khả năng tạo ra doanh thu, chủ yếu cho chương trình vũ khí của họ, bên cạnh việc thu thập thông tin tình báo về Hoa Kỳ, Hàn Quốc và Nhật Bản", Clint Watts, tổng giám đốc Trung tâm Phân tích Mối đe dọa Microsoft (MTAC), cho biết.

Nhóm Lazarus cũng được biết đến với việc sử dụng các phương thức phức tạp như tấn công DLL ảo (Windows Phantom DLL Hijacking) trên Windows và thao túng cơ sở dữ liệu Transparency, Consent, và Control (TCC) trên macOS để phá vỡ các biện pháp bảo mật và triển khai mã độc, góp phần vào sự tinh vi và khó nắm bắt của chúng, theo Interpres Security.

Những phát hiện này xuất hiện trong bối cảnh một chiến dịch mới được dàn dựng bởi nhóm Konni (hay còn gọi là Vedalia) sử dụng các tệp shortcut (LNK) của Windows để phân phối các nội dung độc hại.

"Các nhóm tấn công đã sử dụng tiện ích mở rộng kép để che giấu phần mở rộng .lnk ban đầu, với các tệp LNK được quan sát thấy chứa khoảng trắng thừa để che khuất các dòng lệnh độc hại", Symantec cho biết. "Là một phần của kịch bản tấn công, script dòng lệnh đã tìm kiếm PowerShell để vượt qua phát hiện và xác định vị trí các tệp được nhúng và nội dung độc hại."

Theo The Hacker News.