Có ít nhất sáu mạng botnet khác nhau đang nhắm vào các router TP-Link Archer AX21 (AX1800). Thiết bị này vốn chịu ảnh hưởng từ một lỗ hổng chèn lệnh (command injection) vốn đã được báo cáo và vá lỗi vào năm ngoái.

Được theo dõi dưới mã CVE-2023-1389, đây là một lỗ hổng bảo mật nghiêm trọng. Chúng nằm trong Locale API vốn có thể truy cập qua giao diện quản lý web của TP-Link Archer AX21.

Một số nhà nghiên cứu đã phát hiện ra nó vào tháng 1 năm 2023 và báo cáo cho nhà sản xuất thông qua Zero-Day Initiative (ZDI).

TP-Link đã giải quyết vấn đề bằng cách phát hành các bản cập nhật bảo mật cho firmware vào tháng 3 năm 2023. Mã khai thác ví dụ đã xuất hiện ngay sau khi lỗ hổng được công bố.

Sau đó, các nhóm an ninh mạng đã cảnh báo về nhiều mạng botnet nhắm mục tiêu vào các thiết bị chưa được vá. Chúng bao gồm ba biến thể Mirai và một botnet có tên "Condi".

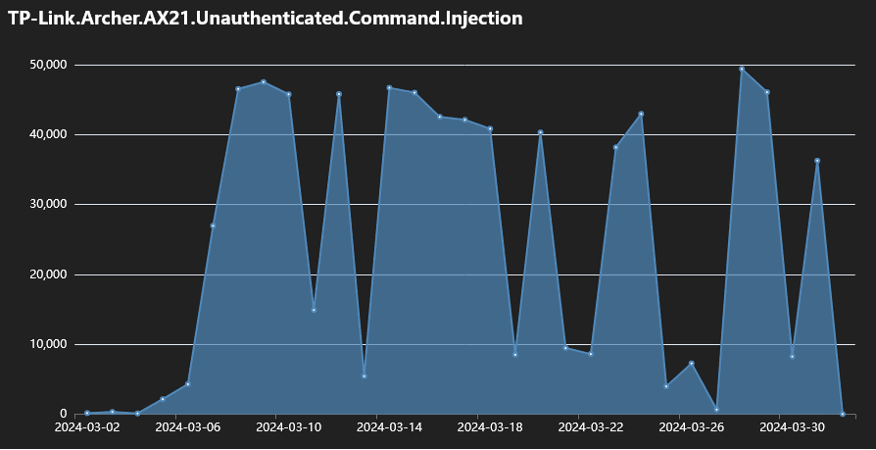

Mới đây, Fortinet đã đưa ra một cảnh báo khác cho biết họ đã quan sát thấy sự gia tăng đột biến trong hoạt động khai thác lỗ hổng này. Họ lưu ý rằng chúng bắt nguồn từ sáu botnet.

Dữ liệu của Fortinet cho thấy, bắt đầu từ tháng 3 năm 2024, các nỗ lực lây nhiễm tận dụng CVE-2023-1389 hàng ngày thường vượt quá 40.000 và lên đến 50.000.

Mỗi botnet sử dụng các phương thức và tập lệnh khác nhau để khai thác lỗ hổng, thiết lập quyền kiểm soát trên các thiết bị bị xâm phạm và điều khiển chúng tham gia vào các hoạt động phi pháp như tấn công từ chối dịch vụ phân tán (DDoS).

- AGoent: Tải xuống và chạy các tập lệnh để tìm và chạy các tệp ELF từ máy chủ từ xa, sau đó xóa các tập tin này để che giấu dấu vết.

- Biến thể Gafgyt: Chuyên về các cuộc tấn công DDoS bằng cách tải xuống các tập lệnh để chạy các chương trình Linux và duy trì kết nối liên tục với máy chủ C&C.

- Moobot: Thường dùng để khởi đầu các cuộc tấn công DDoS. Nó tải và chạy một tập lệnh để tải xuống các tệp ELF, thực thi chúng dựa trên kiến trúc phần cứng và sau đó xóa dấu vết.

- Miori: Sử dụng HTTP và TFTP để tải xuống các tệp ELF, thực thi chúng và sử dụng thông tin đăng nhập cài sẵn vào các cuộc tấn công vét cạn (brute force).

- Biến thể Mirai: Tải xuống một tập lệnh vốn có nhiệm vụ tải các tệp ELF được nén bằng UPX. Giám sát và dừng các công cụ phân tích gói tin để tránh bị phát hiện.

- Condi: Sử dụng một tập lệnh để tăng tỷ lệ lây nhiễm, ngăn thiết bị khởi động lại để duy trì hoạt động đồng thời quét và dừng một số chương trình cụ thể để tránh bị phát hiện.

Báo cáo của Fortinet cho thấy mặc dù nhà sản xuất đã phát hành bản cập nhật bảo mật vào năm ngoái, một số lượng lớn người dùng vẫn tiếp tục sử dụng firmware cũ.

Người dùng bộ router TP-Link Archer AX21 (AX1800) nên làm theo hướng dẫn nâng cấp firmware của nhà sản xuất tại đây. Họ cũng nên thay đổi mật khẩu quản trị mặc định thành mật khẩu dài, không dùng lại mật khẩu, cũng như tắt truy cập web vào bảng quản trị nếu không cần thiết.

Theo BleepingComputer.