Kẻ tấn công ngày càng tận dụng các kỹ thuật tấn công "không cần mạng" nhắm vào các ứng dụng đám mây và danh tính. Dưới đây là cách kẻ tấn công có thể (và đang) xâm phạm các tổ chức - mà không cần chạm đến thiết bị đầu cuối hoặc các hệ thống và dịch vụ mạng thông thường.

Trước khi đi vào chi tiết về các kỹ thuật tấn công đang được sử dụng, chúng ta hãy thảo luận về lý do tại sao các cuộc tấn công này ngày càng trở nên phổ biến.

Việc áp dụng SaaS đang thay đổi cấu trúc CNTT của công ty

Cách mạng SaaS và phát triển theo định hướng sản phẩm đã có tác động rất lớn đến cấu trúc mạng của công ty và nơi lưu trữ các hệ thống và dữ liệu kinh doanh cốt lõi.

Hầu hết các tổ chức ngày nay đang sử dụng hàng chục đến hàng trăm ứng dụng SaaS ở khắp các đơn vị kinh doanh. Một số hoàn toàn là SaaS, không có mạng truyền thống, nhưng hầu hết đã áp dụng mô hình lai với sự kết hợp của các dịch vụ tại chỗ, đám mây và SaaS tạo thành nền tảng của các ứng dụng kinh doanh đang được sử dụng.

Phần lớn việc áp dụng SaaS đều phụ thuộc vào người dùng, trái ngược với việc được quản lý tập trung bởi hệ thống IT, vì việc áp dụng theo chiều hướng đi từ dưới lên là cốt lõi trong việc phát triển dựa trên sản phẩm. Dữ liệu mới nhất từ Push Security cho thấy chỉ có 1 trong 5 ứng dụng SaaS được doanh nghiệp phê duyệt. Phần lớn chỉ đơn giản là không được biết đến và do đó, chưa nhận được đánh giá.

Các ứng dụng đám mây và SaaS được thiết kế để được kết nối với nhau, hoạt động giống như các mạng lưới khép kín của các ứng dụng kinh doanh nội bộ mà bạn có thể đã sử dụng trong quá khứ. Phương tiện cho sự kết nối này là danh tính.

Các danh tính kỹ thuật số ngày càng trở nên phức tạp và khó bảo mật

Hình thức cơ bản nhất của danh tính là tài khoản người dùng được tạo cho các dịch vụ bạn đăng ký với tên người dùng/email và mật khẩu. Để giảm thiểu rủi ro chiếm đoạt tài khoản và sự phức tạp của việc quản lý một số lượng tài khoản ngày càng tăng, các tổ chức đang sử dụng dịch vụ của các nhà cung cấp danh tính (IdP) để tập trung quyền truy cập vào các ứng dụng trong một nền tảng và danh tính duy nhất, sử dụng các giao thức như đăng nhập một lần (SSO) và OAuth để quản lý xác thực và ủy quyền tương ứng.

Cấu trúc cụ thể của một danh tính có thể thay đổi rất nhiều. Tùy thuộc vào ứng dụng, có thể có nhiều cơ chế xác thực cho cùng một tài khoản - ví dụ: thông qua SAML, đăng nhập mạng xã hội (OIDC) và tên người dùng và mật khẩu. Trong khi SAML yêu cầu quản trị viên thiết lập trước cho một thuê bao ứng dụng nhất định, thì người dùng có thể đăng ký ứng dụng bằng OIDC đơn giản bằng cách sử dụng tính năng "đăng nhập bằng Google".

Trên thực tế, điều này tạo ra nhiều danh tính được gắn với một tài khoản duy nhất, điều này có thể gây ra rất nhiều nhầm lẫn và phức tạp - ví dụ, chỉ vì quản trị viên IdP xóa tài khoản đó không có nghĩa là ứng dụng/tài khoản đó không thể truy cập được bằng một trong những phương thức đăng nhập khác đã được tạo. Điều này có thể khiến việc biết được những ứng dụng nào đang được sử dụng và danh tính nào tồn tại trong tổ chức trở nên khó khăn.

Vì vậy, trong thực tế, có thể kết hợp các yếu tố sau:

- Nhà cung cấp danh tính (trung bình khoảng 3 tổ chức) (ví dụ: Okta, Entra/Microsoft, Google)

- Các ứng dụng hoạt động như một nền tảng SSO cho các ứng dụng được kết nối (ví dụ: Atlassian Access, Adobe Creative Cloud)

- Ứng dụng SaaS sử dụng các phương thức xác thực (SAML, OIDC) và ủy quyền (OAuth) khác nhau

- Ứng dụng SaaS với tên người dùng và mật khẩu cục bộ

- Thông tin đăng nhập và mật khẩu được lưu trữ trong trình quản lý mật khẩu và ứng dụng xác thực (có thể nằm trong trình duyệt, trên hệ điều hành và trong ứng dụng của bên thứ 3)

Nó có thể trở nên khá phức tạp - với hầu hết các tổ chức có hơn 100 ứng dụng trong kho của họ, dẫn đến hàng nghìn danh tính phân tán ở nhiều nơi.

Sau đó, tùy thuộc vào phạm vi OAuth được phê duyệt cho một ứng dụng nhất định, quyền và quy trình làm việc trong một ứng dụng có thể ảnh hưởng đến các ứng dụng khác. Vì cần có sự phê duyệt để các ứng dụng trao đổi thông tin với nhau.

Danh tính là chất keo gắn kết hệ sinh thái này lại với nhau. Tuy nhiên, các biện pháp kiểm soát tồn tại để bảo mật danh tính có những hạn chế nghiêm trọng. Các công ty thường nghĩ rằng tất cả các ứng dụng và danh tính của họ đều được triển khai MFA hoặc tất cả các ứng dụng đều nằm sau SSO. Nhưng thực tế là chỉ có 1/3 ứng dụng thực sự hỗ trợ SSO (và nhiều ứng dụng trong số này chỉ ở phân khúc cao cấp, với mức tăng giá đáng kể). Hơn nữa, khoảng 60% số danh tính duy nhất (tức là không sử dụng SSO) không được đăng ký MFA.

Vì vậy, trên thực tế, có những lỗ hổng đáng kể trong các biện pháp kiểm soát bảo mật danh tính đám mây, trong khi danh tính và ứng dụng đám mây ngày càng trở nên phổ biến.

Kẻ tấn công đang nhắm vào lỗ hổng danh tính đám mây

Kẻ tấn công đang ghi nhận điều này. Theo Báo cáo Điều tra vi phạm dữ liệu (DBIR) năm 2024 của Verizon, 74% tất cả các vi phạm liên quan đến yếu tố con người, nhắm vào các tài khoản người dùng bị xâm phạm vì lỗi sơ suất của người dùng, lạm dụng đặc quyền, sử dụng thông tin đăng nhập bị xâm phạm hoặc kỹ thuật đánh lừa.

Mặc dù đây không phải là điều gì mới (một số mô tả về tấn công danh tính/giả mạo đã là chiến thuật tấn công hàng đầu kể từ năm 2013), báo cáo mối đe dọa toàn cầu mới nhất của Crowdstrike còn đi xa hơn, lưu ý rằng 75% các cuộc tấn công để giành quyền truy cập không có phần mềm độc hại và các cuộc tấn công nhắm đến dịch vụ đám mây (cố tình thay vì tình cờ nhắm vào các dịch vụ đám mây để xâm phạm các chức năng cụ thể) tăng 110%. Microsoft cũng ghi nhận khoảng 4.000 cuộc tấn công mật khẩu mỗi giây nhắm mục tiêu cụ thể vào các danh tính đám mây, trong khi các nhân viên của Google gợi ý rằng các cuộc tấn công nhằm đánh cắp cookie phiên (và do đó bỏ qua MFA) xảy ra với quy mô gần bằng các cuộc tấn công dựa trên mật khẩu.

Nhìn xa hơn những con số, bằng chứng từ các vi phạm được công khai cũng cho thấy điều tương tự. Các nhóm APT như APT29/Cozy Bear/The Dukes và Scattered Spider/0ktapus cho thấy kẻ tấn công đang tích cực nhắm mục tiêu vào các dịch vụ IdP, ứng dụng SaaS và SSO/OAuth để thực hiện các cuộc tấn công nổi bật nhằm vào các công ty như Microsoft và Okta.

Các ứng dụng và danh tính đám mây là vùng đất hứa hẹn mới cho kẻ tấn công. Do sự chuyển dịch sang các dịch vụ đám mây, chúng mang lại giá trị tương đương với một cuộc tấn công truyền thống được thiết kế để vượt qua ranh giới mạng thông qua thiết bị đầu cuối. Theo nhiều cách, bản thân danh tính là bề mặt tấn công mới. Trái ngược với các ranh giới bảo mật khác như mạng hoặc thiết bị đầu cuối, nó cũng ít trở ngại hơn về mặt các biện pháp kiểm soát hiện có để bảo vệ ranh giới mới này.

Các cuộc tấn công dựa trên danh tính trước đây được địa phương hóa trên thiết bị đầu cuối hoặc "hệ thống danh tính" liền kề như Active Directory. Mục tiêu của kẻ tấn công là vượt qua ranh giới này và di chuyển bên trong tổ chức. Giờ đây, danh tính được phân tán nhiều hơn - là cửa ngõ vào một hệ sinh thái các ứng dụng và dịch vụ đám mây được kết nối với nhau, tất cả đều được truy cập qua internet. Điều này đã làm thay đổi đáng kể quy mô thách thức đối với các nhóm bảo mật. Rốt cuộc, việc ngăn chặn các cuộc tấn công nhồi nhét thông tin đăng nhập vào 100 ứng dụng SaaS còn khó hơn nhiều so với điểm cuối VPN/webmail được quản lý tập trung duy nhất bên ngoài vào thời xưa.

Danh tính đám mây là ranh giới mới

Rõ ràng là danh tính đám mây là ranh giới kỹ thuật số mới. Đây không phải là tương lai, mà là hiện tại. Phần duy nhất vẫn chưa được xác định là các kỹ thuật tấn công và thủ thuật tấn công nào sẽ xuất hiện, và phản ứng của ngành bảo mật sẽ như thế nào để ngăn chặn chúng.

| Kỷ nguyên bảo mật | Kỹ thuật thời đó | Phản ứng của ngành bảo mật |

|---|---|---|

| Những năm 2000: Tấn công ranh giới truyền thống | Máy quét cổng, máy quét lỗ hổng, tràn bộ nhớ đệm, tấn công ứng dụng web, tấn công WiFi, backdoor máy khách/máy chủ | Tường lửa, Vùng DMZ, Quản lý bản vá, Lập trình an toàn, WPA, và Kiểm thử thâm nhập |

| Những năm 2010: Thiết bị đầu cuối là ranh giới mới | Giả mạo, macro văn phòng, lỗi định dạng tệp, khai thác trình duyệt, cấy ghép lưu trú trong bộ nhớ, khung C2 | Các biện pháp gia cố và phòng vệ nâng cao thiết bị đầu cuối, Phát hiện và Phản hồi Mở rộng, Hệ thống Quản lý Thông tin và Sự kiện Bảo mật, Nhóm mô phỏng tấn công và Săn tìm Mối đe dọa |

| Những năm 2020: Danh tính đám mây là ranh giới mới | ?????? | ?????? |

Năm ngoái, Push Security đã phát hành một ma trận các kỹ thuật tấn công SaaS trên GitHub (lấy cảm hứng từ Khung MITRE ATT&CK tập trung nhiều hơn vào thiết bị đầu cuối) cho thấy kẻ tấn công có thể nhắm mục tiêu vào một doanh nghiệp như thế nào mà không cần chạm vào các bề mặt truyền thống như mạng hoặc thiết bị đầu cuối.

Khi được kết hợp với nhau, các kỹ thuật này cho phép kẻ tấn công hoàn thành một cuộc tấn công đầu cuối trong đám mây.

Push cũng đã phát hành một số bài đăng trên blog đề cập đến cách các kỹ thuật này có thể được sử dụng - các kỹ thuật phổ biến nhất được tóm tắt bên dưới:

| Kỹ thuật | Mô tả |

|---|---|

| Lừa đảo AiTM (AiTM Phishing) | Kỹ thuật AiTM phishing sử dụng các công cụ chuyên dụng để hoạt động như một proxy web giữa nạn nhân và cổng đăng nhập chính thống của một ứng dụng mà nạn nhân có quyền truy cập, chủ yếu để dễ dàng vượt qua lớp bảo vệ xác thực đa yếu tố (MFA). Bằng cách ủy quyền theo thời gian thực tới cổng đăng nhập mục tiêu, kẻ tấn công có quyền truy cập vào cả mật khẩu hợp lệ và cookie phiên hợp lệ mà chúng có thể đánh cắp và sử dụng để chiếm quyền điều khiển phiên. Sau khi đăng nhập, người dùng nạn nhân sẽ thấy tất cả dữ liệu thực mà họ mong đợi thấy thông thường (ví dụ: email / tệp của riêng họ, v.v.) vì nó là proxy của ứng dụng thực. Điều này làm giảm khả năng họ nhận ra mình đã bị tấn công do bản chất hoạt động xác thực của ứng dụng được ủy quyền. |

| Giả mạo trên IM | Các ứng dụng nhắn tin (IM) như Teams và Slack là một cách tuyệt vời để kẻ tấn công trốn tránh các biện pháp bảo vệ chống lừa đảo qua email nghiêm ngặt hơn đối với các liên kết và tệp đính kèm độc hại. Tính chất tức thời và thời gian thực của IM khiến nó trở thành một chiến thuật hữu ích cho những cuộc tấn công lừa đảo vì người dùng ít quen thuộc với các ứng dụng này là nền tảng cho các cuộc tấn công lừa đảo. Sử dụng IM, kẻ tấn công có thể giả mạo / mạo danh người dùng, sử dụng tài khoản bot để tạo ra cuộc đối thoại đáng tin cậy, lạm dụng chức năng xem trước liên kết và chỉnh sửa lại tin nhắn và tài khoản để xóa dấu vết. |

| Chiếm quyền truy cập SAML | SAMLjacking là kỹ thuật mà kẻ tấn công sử dụng các cài đặt cấu hình SAML SSO cho một thuê bao SaaS do chúng kiểm soát để chuyển hướng người dùng đến một liên kết độc hại theo lựa chọn của chúng trong quá trình xác thực. Điều này có thể rất hiệu quả cho lừa đảo vì URL gốc sẽ là một URL SaaS hợp pháp và người dùng mong đợi cung cấp thông tin đăng nhập. Nó cũng có thể được sử dụng để di chuyển ngang nếu tài khoản quản trị cho một ứng dụng SaaS bị xâm phạm, bằng cách sửa đổi hoặc bật SAML, trỏ URL đến trang lừa đảo thông tin đăng nhập trông giống hoặc ủy quyền cho dịch vụ xác thực hợp pháp (ví dụ: Google hoặc Microsoft). Kẻ tấn công sau đó có thể nhắm mục tiêu người dùng bằng cách gửi các liên kết có vẻ hợp pháp đến trang đăng nhập ứng dụng, sau đó hoạt động theo cách của một cuộc tấn công giếng nước (tấn công watering hole). |

| Chiếm quyền truy cập Okta | Kế tấn công có thể thiết lập thuê bao Okta riêng của họ để được sử dụng trong các cuộc tấn công lừa đảo rất thuyết phục. Cuộc tấn công này hoạt động vì Okta chuyển tiếp thông tin đăng nhập từ các lần đăng nhập cho các tài khoản được liên kết với AD sang chính tác nhân AD của nó chạy trên mạng đích. Sau đó, Okta cho phép tác nhân báo cáo lại cho họ về việc đăng nhập có thành công hay không. Điều này cho phép kẻ tấn công đã xâm phạm một tác nhân AD hoặc có thể bắt chước một tác nhân, theo dõi cả thông tin đăng nhập cho người dùng Okta và cung cấp chức năng giống như khóa skeleton để xác thực với Okta dưới bất kỳ người dùng nào họ thích. Nó cũng có thể được sử dụng tương tự như SAMLjacking để di chuyển ngang - ngoại trừ việc bạn không cần chuyển hướng đến một miền độc hại riêng biệt. |

| Luồng công việc bóng tối | Luồng công việc bóng tối là một kỹ thuật sử dụng các ứng dụng tự động hóa SaaS để cung cấp phương thức thực thi mã để thực hiện các hành động xâm nhập từ một nguồn chính thống bằng cách sử dụng tích hợp OAuth. Đây có thể là việc xuất các tệp từ ổ đĩa đám mây được chia sẻ hàng ngày, tự động chuyển tiếp và xóa email, sao chép tin nhắn tức thời, xuất thư mục người dùng - về cơ bản là bất cứ thứ gì có thể thực hiện bằng cách sử dụng API của ứng dụng mục tiêu. |

Kỹ thuật tấn công không cần mạng trong thực tế

Tuy nhiên, không gì bằng việc xem chúng hoạt động để hiểu tác động thực sự của các kỹ thuật này. Vì vậy, hãy xem video clip dưới đây của Luke Jennings, Phó chủ tịch R&D tại Push. Trong video này, ông ấy sẽ đề cập đến:

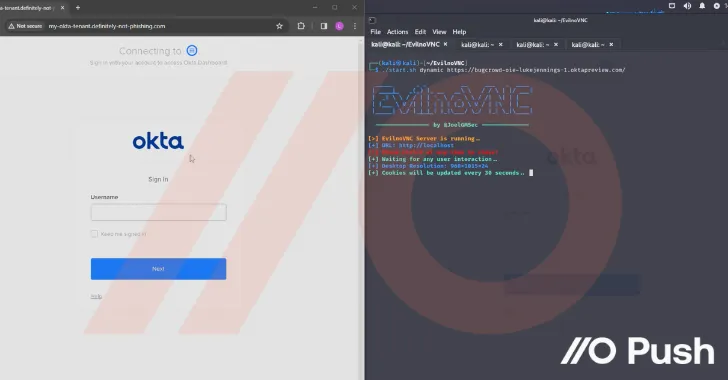

- Truy cập ban đầu thông qua lừa đảo AiTM sử dụng EvilNoVNC, một khung lừa đảo Trình duyệt trong Trình duyệt (BitB) để chiếm đoạt phiên Okta của người dùng

- Đánh cắp thông tin đăng nhập từ phiên trình duyệt và truy cập thêm các ứng dụng khác thông qua SSO Okta, cấu hình các ứng dụng đó để tạo quyền truy cập liên tục và backdoor cho các ứng dụng

- Thực hiện thêm hành vi đánh cắp thông tin đăng nhập cho những người dùng khác của các ứng dụng đó trong tổ chức công ty bằng cách lạm dụng đăng nhập SAML và SWA

- Truy cập trực tiếp vào dữ liệu nhạy cảm và chức năng trong các ứng dụng bị xâm phạm

Bạn có thể phát hiện và ứng phó kịp thời với cuộc tấn công này không?

Sau khi xem những gì có thể xảy ra, điều quan trọng là câu hỏi - bạn có thể phát hiện và phản ứng với kịch bản tấn công này không?

- Bạn có phát hiện ra trò lừa đảo AiTM ban đầu không?

- Bao nhiêu người dùng sẽ bị xâm nhập thông qua cuộc tấn công SAMLjacking?

- Bạn có tìm thấy tất cả các backdoor khác nhau trong nhiều ứng dụng SaaS không?

- ... hay chỉ cần đặt lại mật khẩu và mã thông báo MFA cho tài khoản Okta?

- ... và còn mật khẩu cho tất cả các ứng dụng không phải SAML thì sao?

Hầu hết các tổ chức đều có lỗ hổng bảo mật khi nói đến các cuộc tấn công dựa trên danh tính. Điều này phần lớn là do các biện pháp kiểm soát xung quanh bảo mật danh tính thường tập trung vào việc bảo mật các hệ thống nhận dạng trung tâm (ví dụ như Active Directory/Entra ID) thay vì cơ sở hạ tầng nhận dạng lớn hơn liên quan đến các ứng dụng và dịch vụ đám mây.

Ngoài ra, các biện pháp kiểm soát mà các tổ chức đầu tư vào phần lớn đều bị các cuộc tấn công này vượt qua. Các công cụ EDR được sử dụng để bảo mật hệ điều hành nền tảng có ít sự hiện diện ở đây vì các ứng dụng này được truy cập trong trình duyệt - ngày càng được coi là hệ điều hành mới. Như đã thảo luận ở đây, việc bảo mật danh tính hoàn toàn cần thiết để bảo vệ các dịch vụ trên đám mây. Và một phần đáng kể của chuỗi tấn công - ví dụ như các nỗ lực lừa đảo nói chung, bao gồm các kỹ thuật AiTM và BitB được thiết kế để vượt qua MFA, hoặc chia sẻ mật khẩu giữa các ứng dụng và dịch vụ, đơn giản là không được bảo vệ bởi các công cụ bảo mật điểm cuối, nhật ký IdP hoặc nhật ký SaaS từ các ứng dụng và dịch vụ riêng lẻ.

Những loại tấn công này hiện đang là một thách thức thực sự đối với nhiều tổ chức vì chúng nằm ngoài các lỗ hổng của các công cụ và dịch vụ bảo mật hiện có.

Tìm hiểu thêm về các cuộc tấn công danh tính

Nếu bạn muốn tìm hiểu thêm về các cuộc tấn công danh tính trên đám mây và cách ngăn chặn chúng, hãy truy cập Push Security - bạn có thể dùng thử miễn phí tiện ích dựa trên trình duyệt của họ!

Theo The Hacker News.