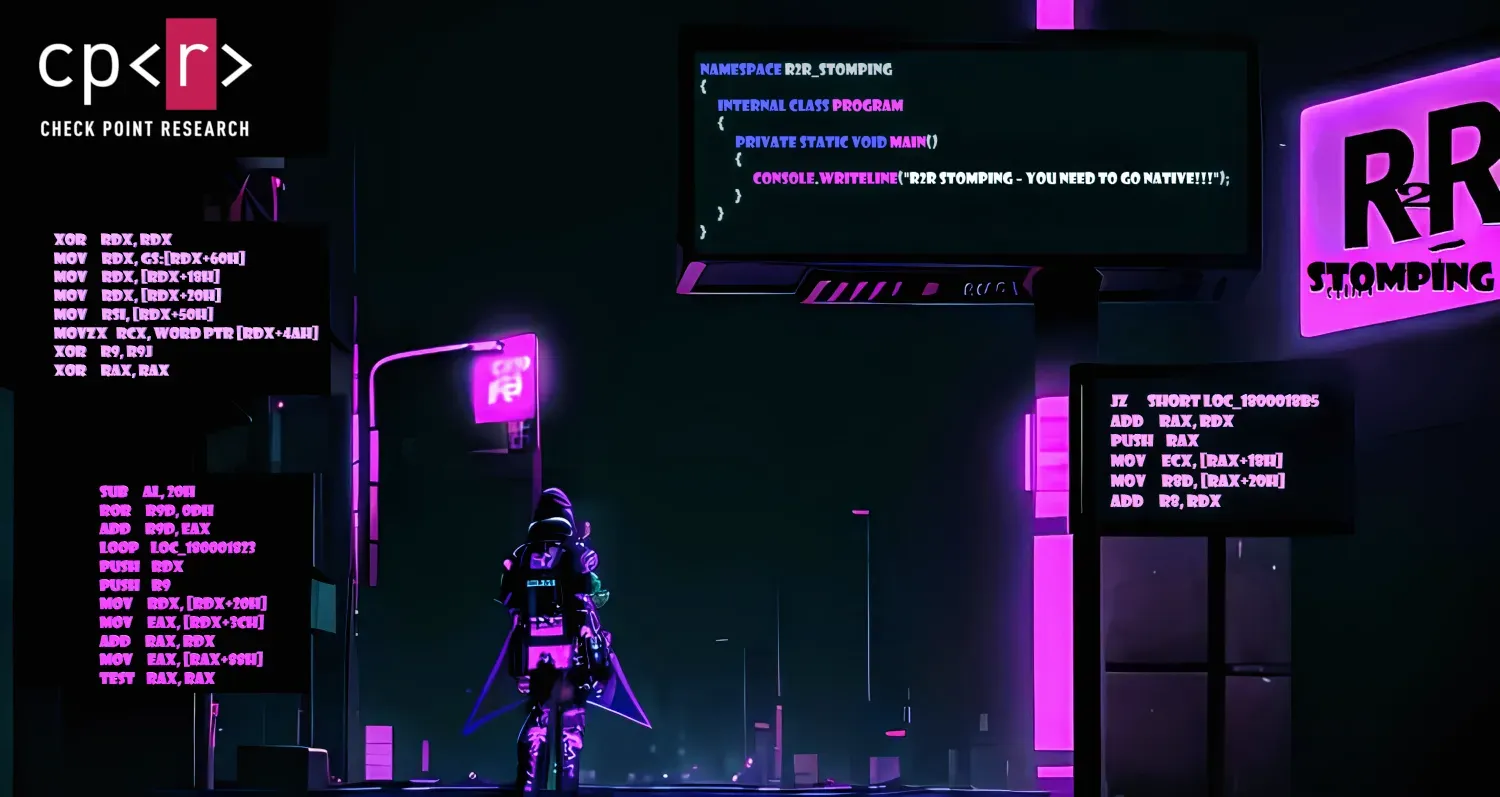

Kỹ thuật R2R Stomping (P2)

Những trở ngại đối với quá trình dịch ngược Thông thường, khi phân tích assembly dotnet, đa số các nhà nghiên cứu bảo mật sẽ tập trung ở tầng mã IL hoặc mã C# biên dịch ngược. Thành thật mà nói, chẳng ai nghĩ tới một công cụ khác ngoài...